CSIRTプランの高度な自動トリアージ機能の紹介

FutureVulsの自動トリアージ機能は、脆弱性管理を効率化するための3つのサブ機能で構成されています。それぞれの機能を組み合わせて利用することで、運用をさらに自動化できます。

- SSVC決定木による自動トリアージ機能

→ リスクに応じた対応優先順位を自動判断し、運用者のタスク設定を自動化。 - ルールベースの注意喚起機能

→ 重要な脆弱性に基づき、自動で注意喚起を行う。 - ルールベースの自動非表示機能

→ 優先度が低い脆弱性を自動で非表示にし、作業負担を軽減。

特に「SSVC決定木による自動トリアージ機能」は、脆弱性管理の効率化に大きく寄与します。この機能を使うことで、リスクを正確に判断し、運用者の作業を大幅に削減できます。

1. SSVC決定木による自動トリアージ

なぜCVSSだけでは不十分なのか?

従来、脆弱性管理にはCVSS(共通脆弱性評価システム)が利用されてきましたが、以下の課題が指摘されています:

- 実際の攻撃状況が反映されない

CVSSスコアは脆弱性自体の危険度を示すのみで、システムの環境や攻撃状況が考慮されていません。 - 行動指針が不十分

スコアに基づいて対応を決定する明確なガイドラインがありません。 - 対応範囲が広すぎる

CVSSスコア7以上の脆弱性が全体の半数を占め、現実的な対応数まで絞り込めません。

CVSSベースの課題について詳しく知りたい方は以下をご参照ください:

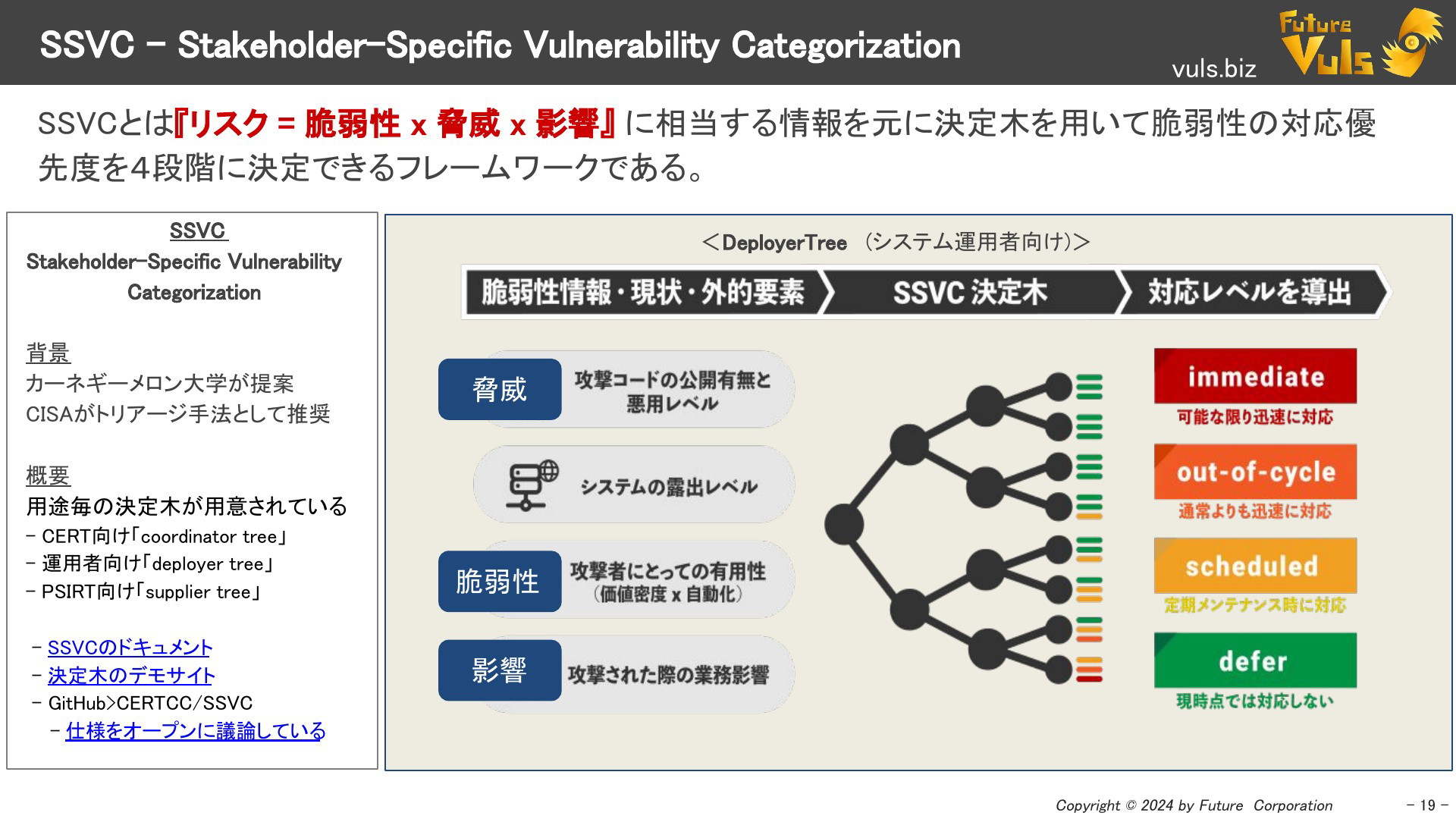

SSVCの登場

CVSSの課題を解決するために、カーネギーメロン大学が提案したフレームワーク「SSVC(Stakeholder-Specific Vulnerability Categorization)」が登場しました。SSVCは、脆弱性リスクを多面的に評価し、リスクに応じた対応優先度を自動的に判断します。FutureVulsは、「2022年9月リリースにて商用サービスとして世界ではじめてSSVCに対応」しました。

SSVCの基本構成

SSVCでは、以下の4つの情報を基にリスクを分析します。

- インターネット露出度

システムが外部からアクセス可能かどうか。 - ビジネスへの影響

攻撃を受けた場合の業務への影響度。 - 攻撃状況

実際に攻撃が確認されているかどうか。 - 自動化可能性

脆弱性がどの程度自動攻撃に利用可能か。

自動で導出される4段階の優先度

これらの情報を基に決定木を辿ることで、以下の4段階の優先度が自動的に導き出されます。

| SSVC優先度 | 内容 |

|---|---|

| Immediate | 最優先で対応。必要なら通常業務を停止して対処する。 |

| Out-of-Cycle | 定期作業以外で迅速に対応。 |

| Scheduled | 定期メンテナンス時に対応。 |

| Defer | 現時点では対応せず、リスクを受容する。 |

SSVCをさらに学ぶ

FutureVulsではSSVCエンジンを実装し、脆弱性管理をより効果的に行えるようサポートしています。詳細を知りたい方は、以下の記事をご覧ください:

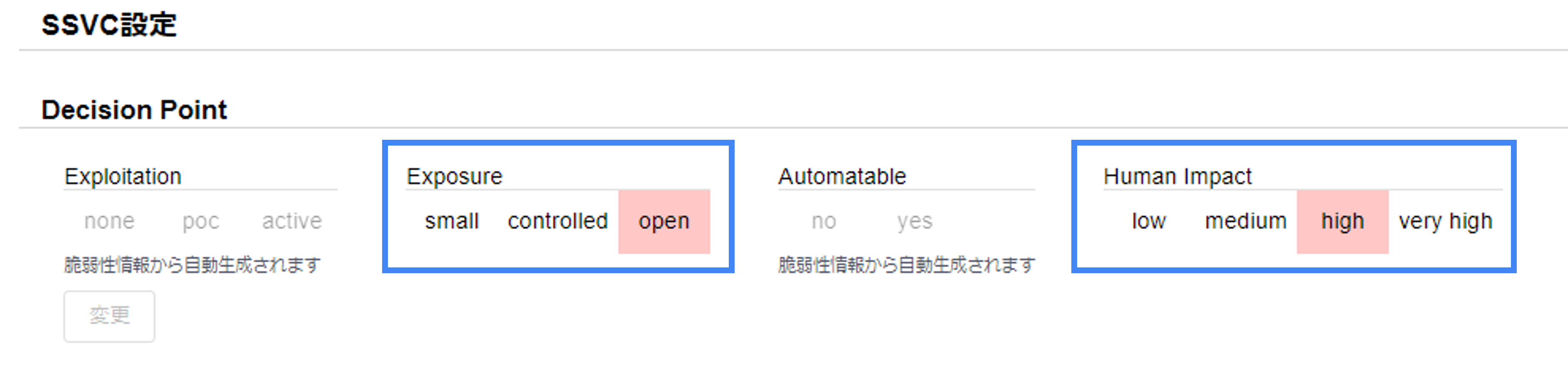

SSVC機能の設定方法

FutureVulsでSSVCトリアージエンジンを利用するには、以下の情報をシステムごとに設定します。

- インターネット露出度(Exposure)

該当システムが外部からアクセス可能かどうかを選択します。 - 業務影響(Human Impact)

該当システムが攻撃された場合、ビジネスに与える影響度を選択します。

これら2つの特徴を設定するだけで、SSVC機能が動作し、検知された脆弱性を4つの優先度に自動分類します。

参考リソース

- 設定方法の詳細は、manual>SSVC設定方法をご参照ください。

- 業務影響(Human Impact) の設定例については、FutureVulsブログの「SSVCにおける Human Impact 決定方法例」で詳しく解説しています。

- 自動化可能性(Automatable) の設定例については、FutureVulsブログの「インターネット露出サーバの自動特定とSSVC Exposure設定ガイド」で詳しく解説しています。

初めて利用する場合の推奨設定

SSVCのデフォルト決定木をそのまま使用することをおすすめします。

トリアージ指針に合わせて調整が必要な場合でも、決定木のカスタマイズが可能です。

FutureVulsのSSVCのデフォルト決定木は「CERT/CCのDeployer Tree」と同じ構成です。サイト上で以下の手順で決定木の詳細を確認できます:

- Mode: Graphic > SSVC Calc App: Deployer を選択。

- Show Full Tree を指定。

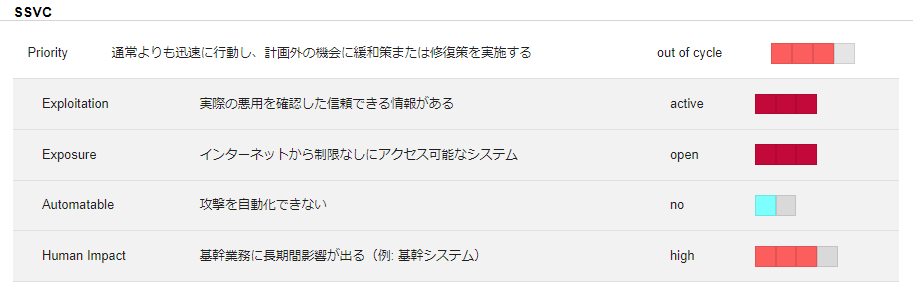

SSVCの導出結果を確認する

FutureVulsでは、SSVC決定木によって導出された優先度を視覚的に確認できます。特に「判断根拠が明確である」という点が大きなメリットです。

-

導出過程の表示

「タスクタブ > タスク詳細 > SSVC」で、下図のように決定木の導出過程を確認できます。

-

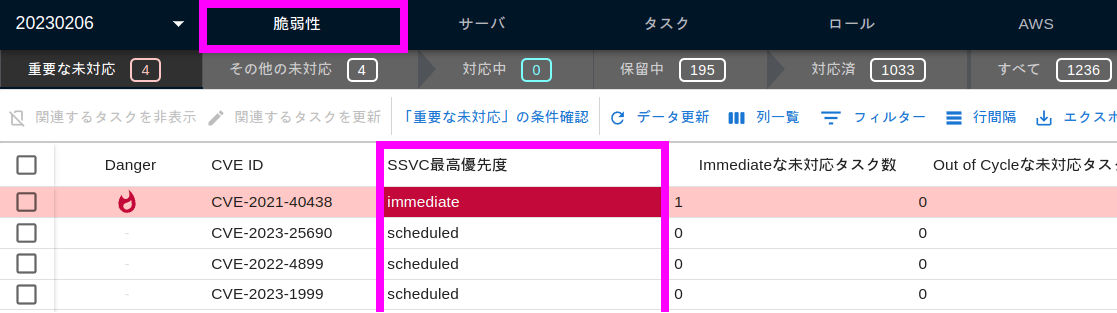

フィルタ機能

脆弱性タブやタスクタブでは、「SSVC 優先度」列を利用して、Immediateのみを表示するなどのフィルタ操作が可能です。

-

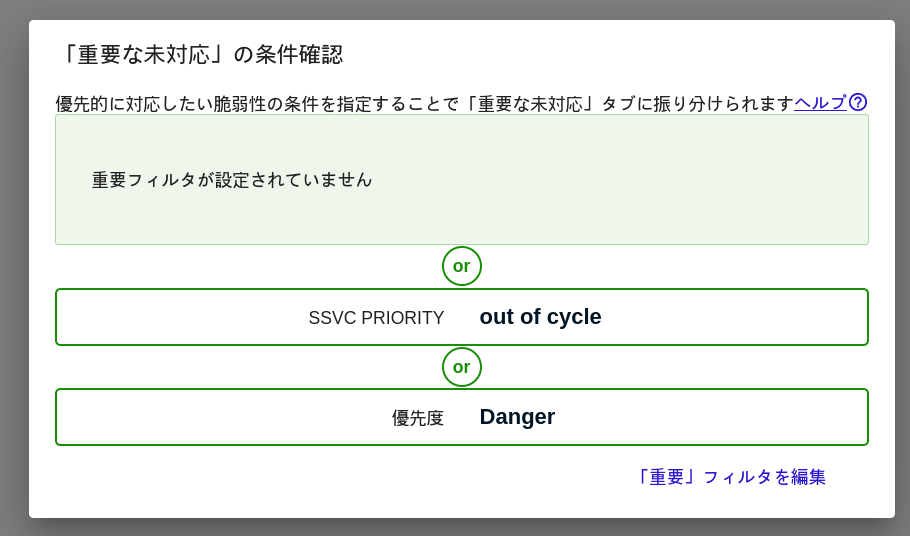

重要な未対応条件の分類

「脆弱性タブ > 重要な未対応の条件」では、ImmediateやOut-of-Cycleを「重要な未対応」に自動で振り分けられます。

SSVCの結果をトリガーにした高度な自動トリアージ

FutureVulsでは、SSVCが出力した4種類の優先度を基に、タスクステータスを自動設定可能なトリガーアクションを設定できます。

具体例:

-

Immediateタスクの場合:- 優先度:

High - タスク期限:

2週間後

- 優先度:

-

Scheduledタスクの場合:- タスクステータス:

defer - 優先度:

Low - タスク期限: CRON式を使用(例: 次回メンテナンス日の「12月第2週の水曜日」)。

- タスクステータス:

設定方法の詳細:

- 詳しくは、「マニュアル」をご覧ください。

運用者目線の日々のSSVC運用フロー

SSVC機能を活用することで、開発者や運用者の日常業務はどのように変わるのでしょうか?

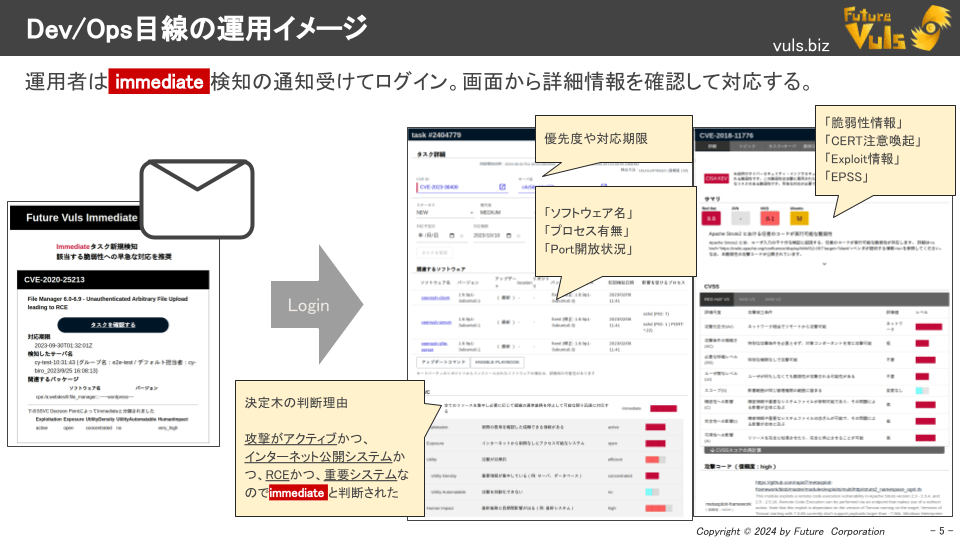

通知と確認フロー

-

通知の受信

Immediateに分類された脆弱性が検知されると、運用者はメール、Slack、Teamsなどで通知を受け取ります。 -

画面での詳細確認

通知のリンクをクリックすると、FutureVulsの画面に以下の情報が集約表示されます:- どのサーバで脆弱性が検知されたのか

- 検知された脆弱性の詳細情報

- 該当するプログラムやライブラリ

- 実行中のプロセスやポートのリスン状態

-

判断理由の明示

ページ下部にImmediateと判断された理由が表示され、判断根拠が明確にわかります。

SSVCと従来のCVSSの違い

従来のCVSSベースの運用では、「CVSSスコアが9だから緊急対応が必要」といった曖昧な指示が多く、「では8.9はどうなのか?」と混乱するケースもありました。

一方で、SSVCでは以下のような明確な判断が可能です:

- インターネット上で実際に悪用されている

- ネットワーク越しに乗っ取り可能なRCE脆弱性である

- インターネットに露出しているシステムで検知された

- ビジネスへの影響が大きいシステムである

- だからImmediateと判断された

脆弱性の詳細情報だけでなく、CERT系の注意喚起、Exploit情報、EPSSスコアも1画面で確認可能です。

操作フロー

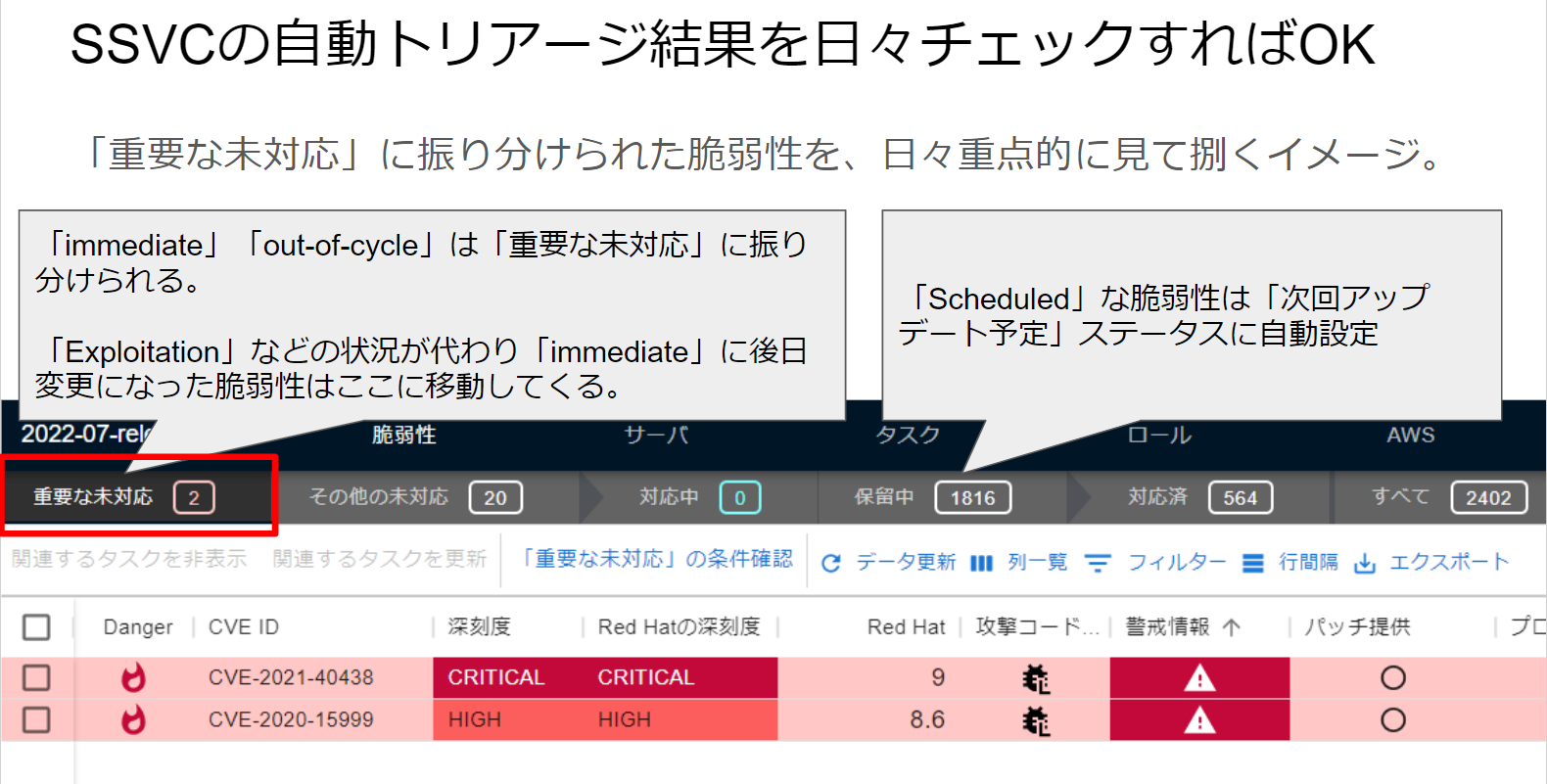

通知以外でも、画面上で未対応の Immediate タスクや重要な脆弱性を確認できます。

-

重要な未対応リスト

ImmediateやOut-of-Cycleと評価されたタスクは、「脆弱性タブ > 重要な未対応」に分類されます。このリストを日々チェックすることで、高リスクの脆弱性に継続的に対応可能です。 -

EPSSを活用したリスク予測

Scheduledに分類されたタスクでも、EPSSスコアが高い脆弱性をソートやフィルタで抽出可能です。EPSS(Exploit Prediction Scoring System)は「今後30日以内に攻撃に利用される可能性」を示す指標で、これを活用することで、潜在的な脅威に先手を打つ対応が可能です。詳細は「EPSSとの組み合わせでSSVCを補完」をご参照ください。

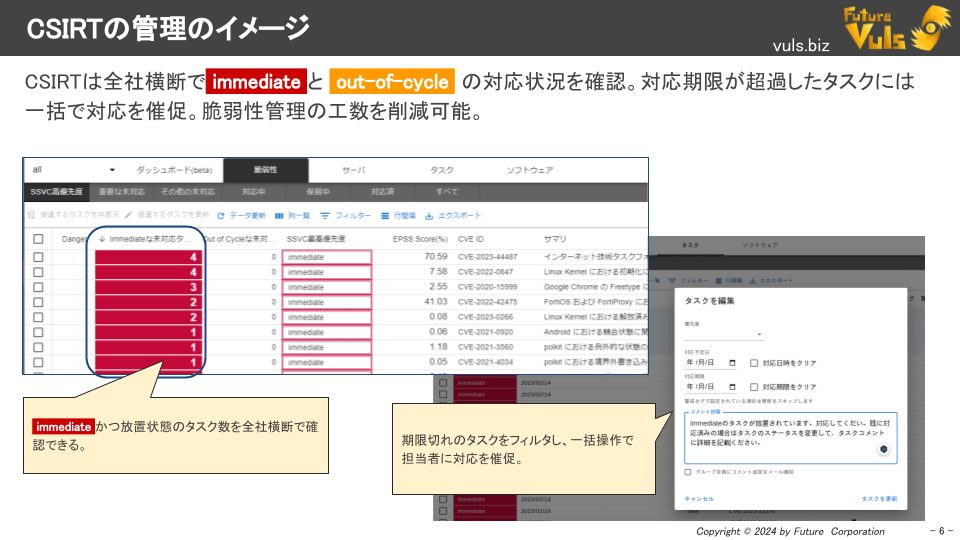

CSIRT目線での日々のSSVC運用フロー

次に、組織全体で脆弱性管理を行うCSIRT(Computer Security Incident Response Team)の視点から、SSVC運用フローを見てみましょう。

CSIRTでの運用手順

-

全社的なリスク確認

CSIRT担当者は、全社横断でImmediateやOut-of-Cycleと判断された脆弱性を確認します。例えば、放置状態のタスクや対応期限切れのタスクをフィルタして、担当者に対応を促します。 -

タスクの分類と自動設定

FutureVulsでは、SSVCに基づき以下の項目を自動設定できます:- ステータス(例:未対応)

- 優先度(例:ImmediateはHigh)

- 対応期限

-

効率的なグループ管理

多数のシステムが存在する場合、FutureVulsのグループセット機能を利用し、すべてのシステムを「allグループセット」にまとめることで、全社の脆弱性を1画面で一括管理できます。

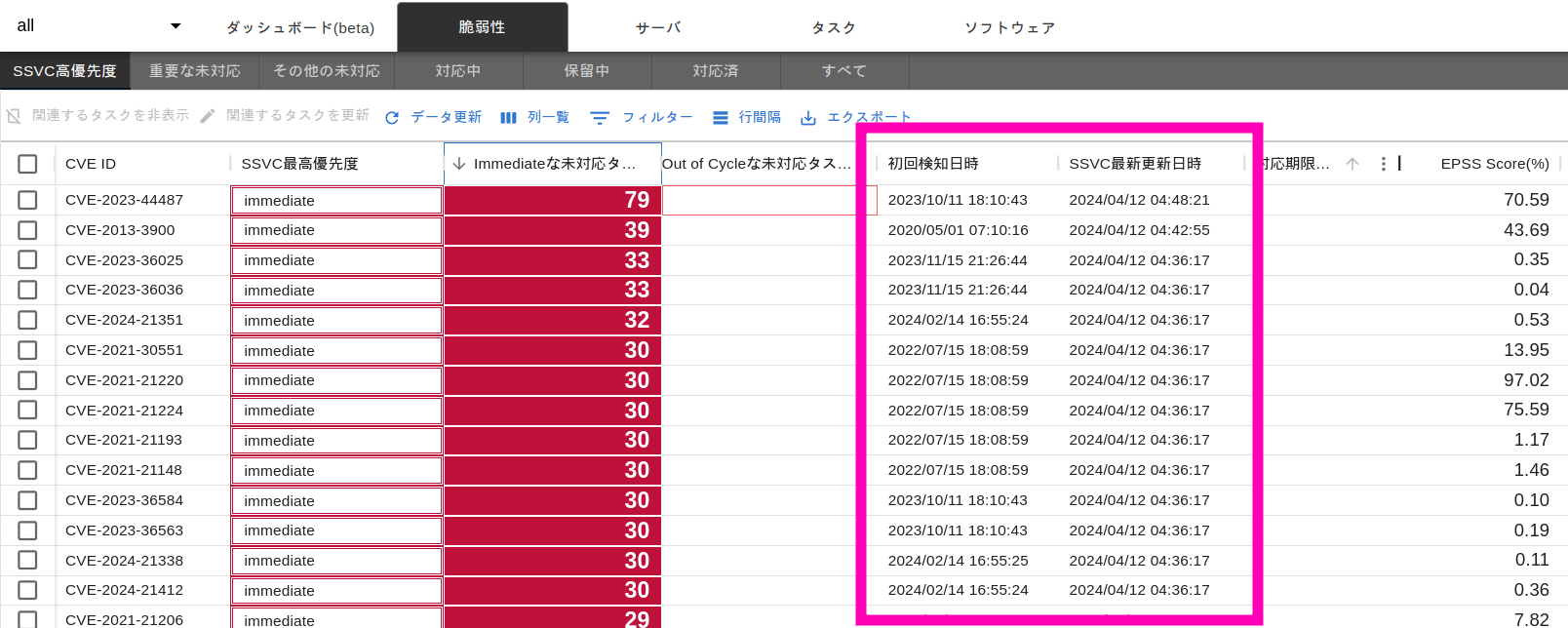

具体的な操作例

-

新規に検知された脆弱性の確認

「allグループセット > 脆弱性」の「初回検知日時列」を使用して、新規検知されたImmediate脆弱性を抽出できます。

-

状況が変化した脆弱性の確認

「SSVC最新更新日時列」を使用して、状況が変化してImmediateとなった脆弱性を確認可能です。 -

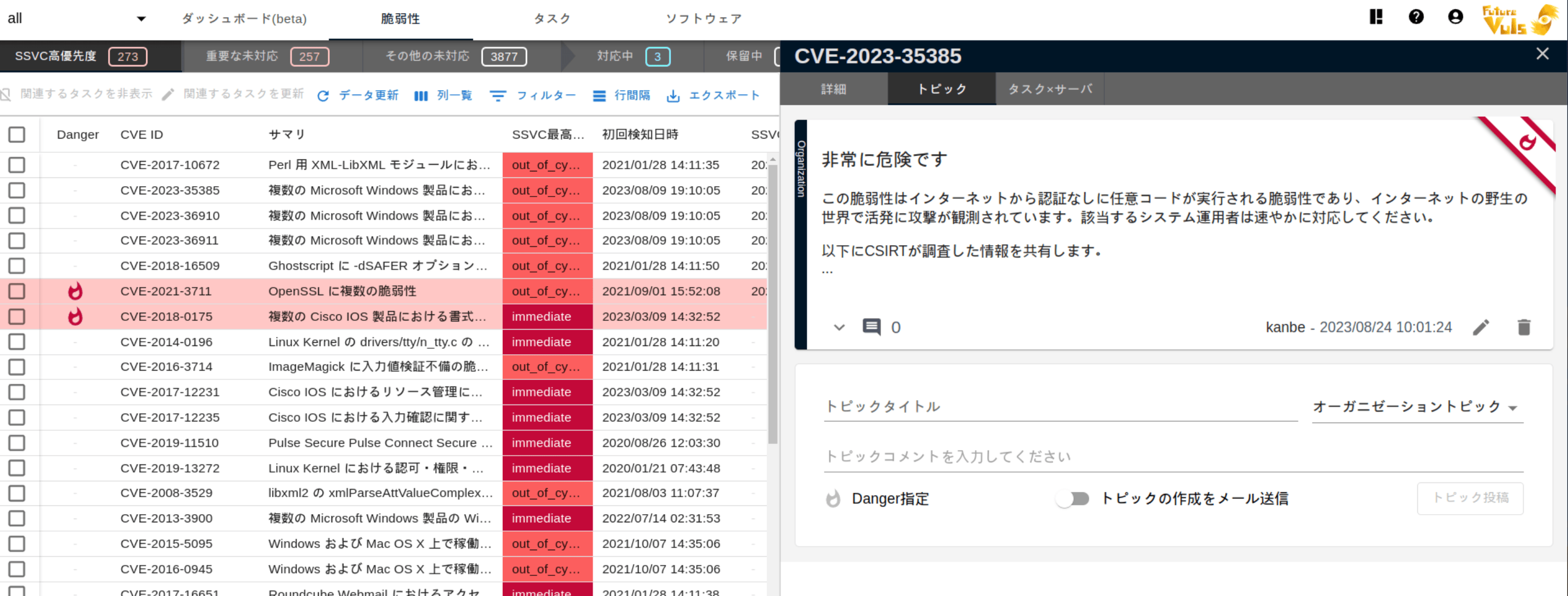

トピック機能の活用

トピック機能を使えば、脆弱性ごとにコメントを登録し、メール通知を送信可能です。これにより、CSIRTは注意喚起を簡単に行えます。

タスク管理と催促

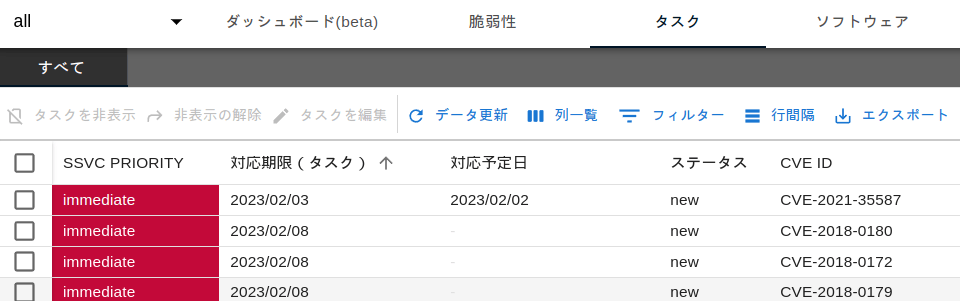

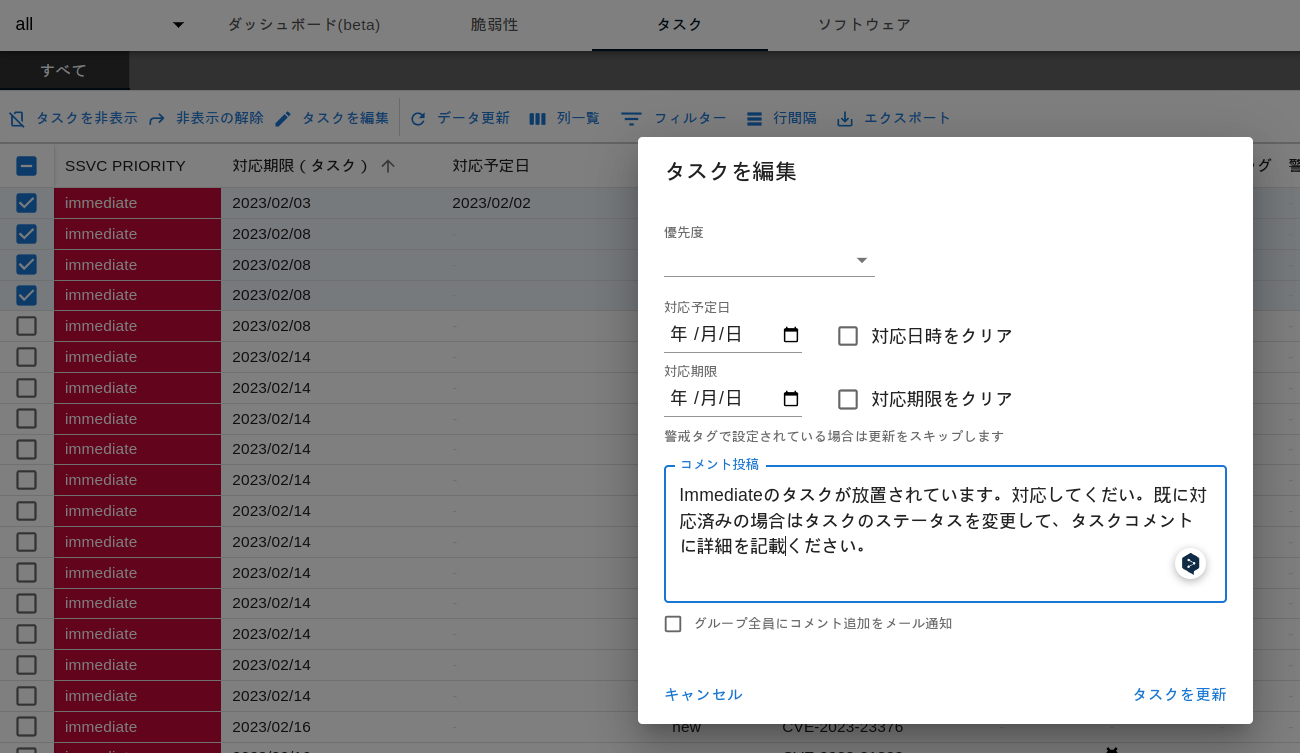

-

未対応タスクのフィルタリング

「未対応のまま期限が超過したタスク」や「対応予定日が未設定のタスク」をフィルタして抽出可能です。

-

一括通知

複数のタスクを選択し、一括で担当者に通知できます。

CSIRT運用効率の向上

従来、CSIRTではリアルなリスクに基づいたトリアージが難しく、リソースやコストの面で課題がありました。

FutureVulsのSSVC機能を活用することで、こうした課題を解決し、脆弱性管理業務を大幅に効率化できます。

SSVC機能の参考情報

SSVCの詳細やFutureVulsの自動トリアージについて詳しく知りたい場合は、以下のリソースをご参照ください。

- manual>SSVC

→ SSVCの設定方法や運用例を記載した公式マニュアルです。 - Vulsまつり#10 | 「残業?来週でOK?」金曜午後の脆弱性対応判断に使えるSSVCのデモ

→ 実際の運用に役立つデモを紹介しています。 - SSVC DeepDive | 「ジョーシストーーク 脆弱性祭り~脆弱性の全体像と付き合い方~」

→ SSVCの詳細な解説を動画付きで学べます。 - バーチャル情シス「須藤あどみん」のYoutubeに出演し、脆弱性管理全般やSSVCの解説などをしました

→ 動画での具体的な説明を視聴できます。 - 脆弱性対応に有用なSSVCと、適用について

→ SSVCの有用性と適用方法についての解説記事です。 - Youtube>最新の脆弱性トリアージフレームワーク「SSVC」の概要とFutureVulsでの実装例 Vuls祭り#6

→ SSVCをテーマにしたYouTube動画です。

EPSSとの組み合わせでSSVCを補完

EPSS(Exploit Prediction Scoring System) は、「今後30日以内に脆弱性が悪用される可能性」を数値化する仕組みです。FutureVulsはEPSSデータを取り込み、SSVCと組み合わせることで以下のような活用が可能です:

-

Immediateのさらなる優先順位付け

Immediateに分類された脆弱性の中でも、EPSSスコアが高いものを優先的に対応します。 -

SSVCの判断を補完

- ScheduledやDeferに分類されたタスクの中で、EPSSスコアが高いものを対応対象とする。

FutureVulsのEPSS機能についてさらに詳しく知りたい方は、以下の記事をご覧ください。

2. ルールベースの優先度変更

FutureVulsでは、「トリアージ設定」を使用して、特定の条件に合致する脆弱性やタスクの優先度を自動的に変更できます。

たとえば、SSVCで Immediate に分類されない脆弱性であっても、CVSSスコアが10のものについて注意喚起するなど、SSVCを補完する形で利用できます。

3. ルールベースの自動非表示機能

FutureVulsの「自動非表示機能」は、リスクが低いと判断されるタスクを自動的に非表示にする機能です。

- 非表示の対象

低リスクとみなすルールを事前に定義し、これに該当するタスクを非表示ステータスに設定します。 - 運用効率の向上

検知自体は行われるため、必要に応じて後から確認できます。

この機能を活用することで、運用者が高リスクのタスクに集中できるようになります。