Dockerスキャン(ECR / GCR)

コンテナのイメージ名を指定して、コンテナのイメージスキャンができます。 現在は、AWS, GCPのDockerRegistryに対応しています。

対象のコンテナイメージ

スキャンの頻度

日本時間の 2:00 ~ 3:00、及び、18:00 ~ 19:00 に、コンテナイメージのスキャンを実施します。 サーバの詳細画面から、手動でのスキャンも実施可能です。

Amazon ECRのスキャン

- ECRのスキャンをする場合は、あらかじめAWSの認証情報を設定する必要がある

- 外部連携 AWS 認証設定でAWSの認証情報を登録する

Amazon ECRイメージスキャン設定が拡張スキャンの場合で、

「2023-3-29リリース」より以前にAWS認証設定を行った場合は、更新が必要です。

FutureVulsで利用するポリシーを参照し、 FutureVulsAssumeRole のIAM Policyに Action として inspector2:ListCoverage と inspector2:ListFindings を追加してください。

Amazon ECRのスキャン結果はステータスが ACTIVE である脆弱性のみFutureVulsに連携されます(SUPPRESSED、 CLOSED は連携しない)

AWSでの設定

- DockerImageをECRに登録する

- DockerImageを選択し、編集をクリック

- pushしたときに自動でスキャンが実行されるように設定する

- すでにpush済みのDockerImgaeをスキャンする場合は、個別にimageを選択してスキャンする

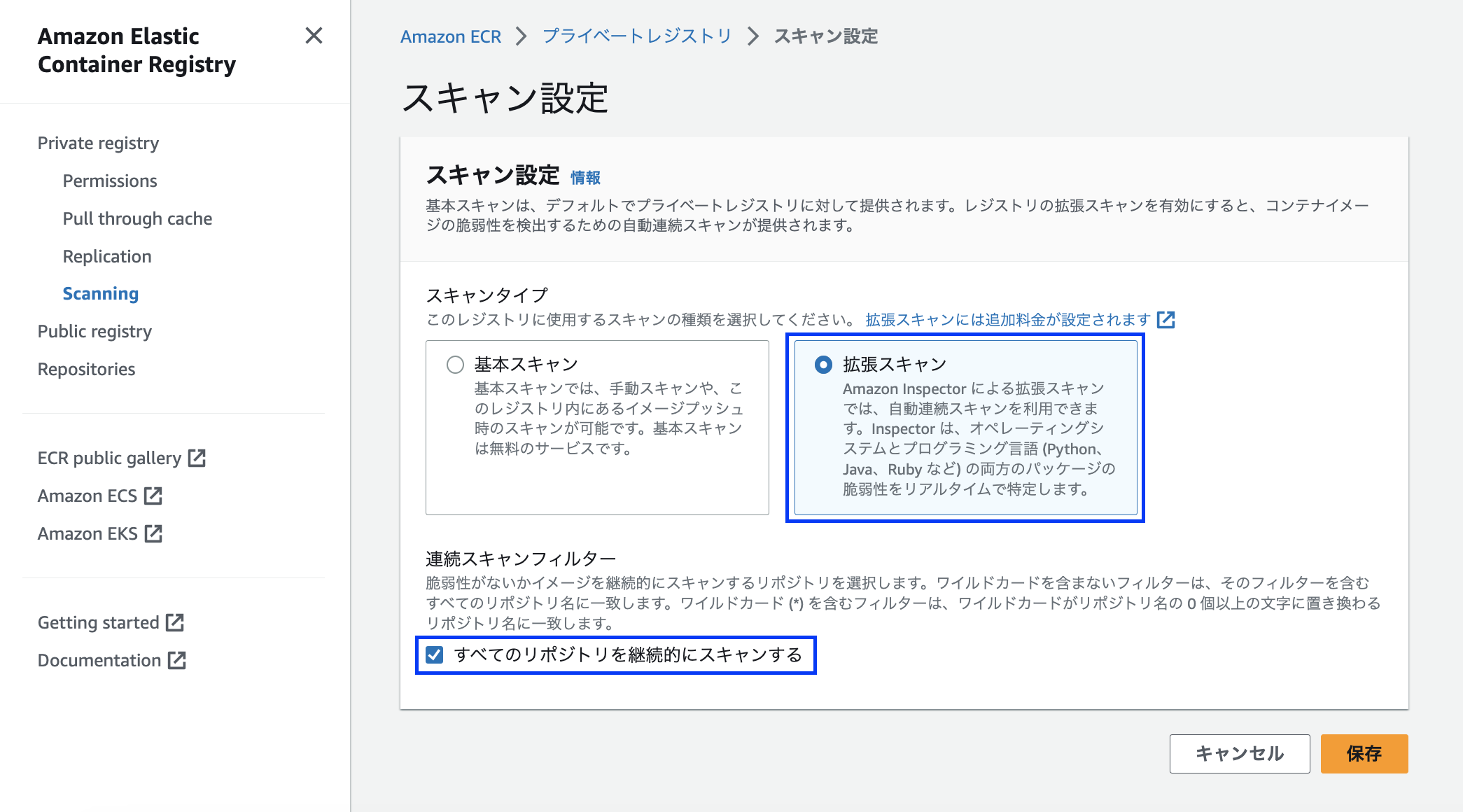

(Optional) 拡張スキャン設定

FutureVulsでは正確かつ包括的な脆弱性検知のため、Amazon Inspectorによる拡張スキャンの利用を推奨します。

FutureVuls上でのイメージの登録

ECRでの設定完了後、FutureVuls上でコンテナイメージを登録します。

- サーバ > サーバ追加 > コンテナレジストリ連携から、スキャンしたいコンテナイメージを登録します。

スキャンの実行

- イメージの登録が完了すると、サーバの詳細タブに「手動スキャン」ボタンが表示されます。

- スキャンが実行されると、通常のサーバと同じように脆弱性やタスクが作成されます。

GCP GCRのスキャン

- Google Cloud Container Registryに登録しているイメージをスキャンをする場合は、あらかじめGCPの認証情報を設定する必要がある

- 外部連携 GCP 認証設定でGCPの認証情報を登録する

GCPでの設定

- GCRの設定で、脆弱性スキャンを有効にする

- DockerImageをGCPに登録する

- すでにpush済みのDockerImgaeをスキャンする場合は、個別にimageを選択してスキャンする

FutureVuls上でのイメージの登録

GCRの設定完了後、FutureVuls上でコンテナイメージを登録します。

- サーバ > サーバ追加 > コンテナレジストリ連携から、スキャンしたいコンテナイメージを登録します。

スキャンの実行

- イメージの登録が完了すると、サーバの詳細タブに「手動スキャン」ボタンが表示されます。

- スキャンが実行されると、通常のサーバと同じように脆弱性やタスクが作成されます。