2018-12-07 リリース内容

今回のリリースでは以下の変更を行いました。

機能追加

CPEを一括登録可能に

これまでは、CPEを登録する方法は

検索して1つずつ追加するURIまたはFormatString形式で1つずつ追加する

という2つの登録方法がありましたが、プログラミング言語のライブラリなどたくさんのCPEを登録する場合に手間でした。

今回、CPEを一括登録する方法を2つ追加しました。

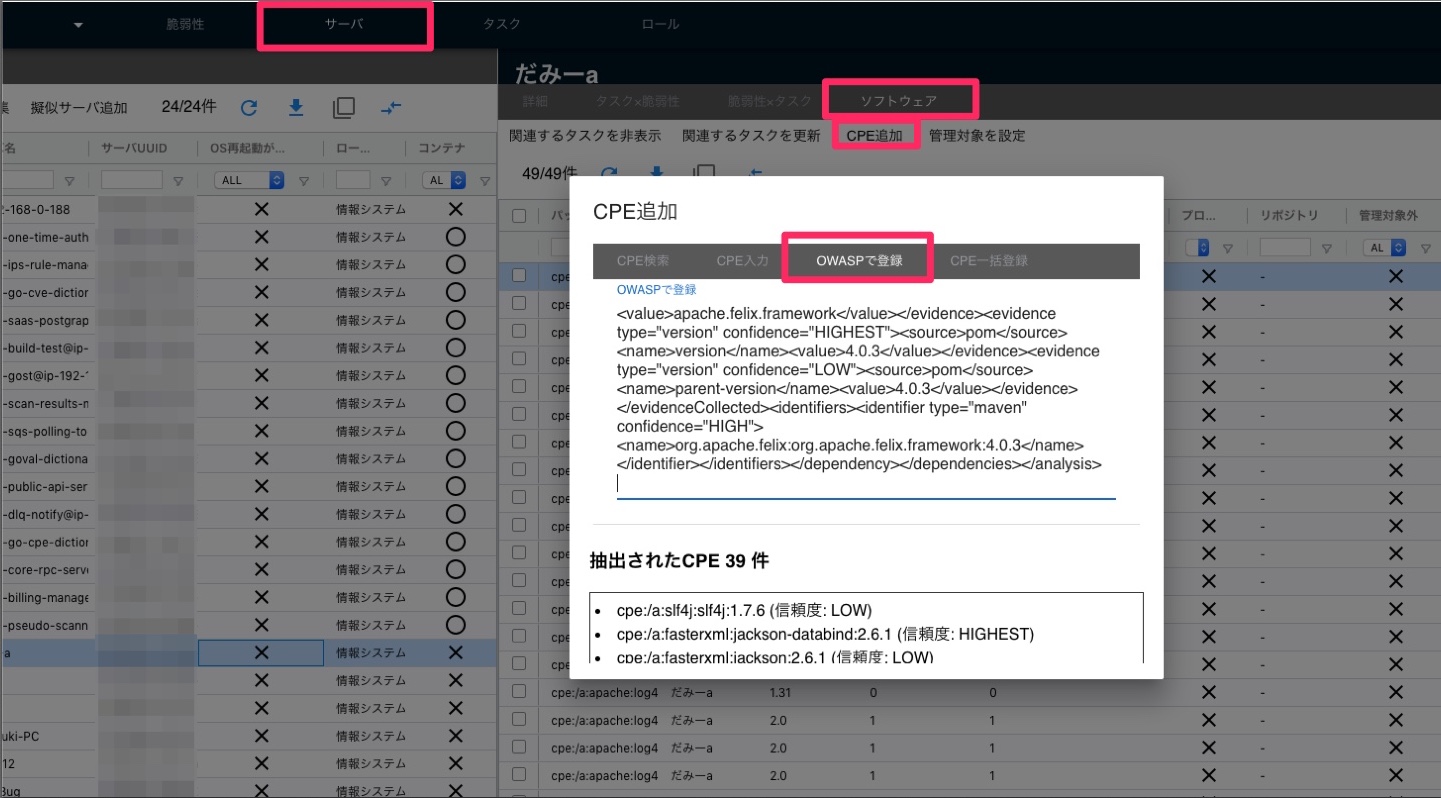

1. OWASP Dependency Checkのxmlを貼り付けて一括登録する

CPE追加画面を開き、 OWASPで登録 をクリックすると、テキストエリアが現れます。

そこにxmlをコピーして貼り付ければ、記載されているcpeを抽出し、下に表示してくれます。

OWASP Dependency Checkに記載されているcpeにはそれぞれ自動推測の信頼度が含まれており、そのレベルも一緒に表示されます。

抽出されたCPEを確認し、大丈夫そうであれば、 送信 をクリックし、CPEを登録します。

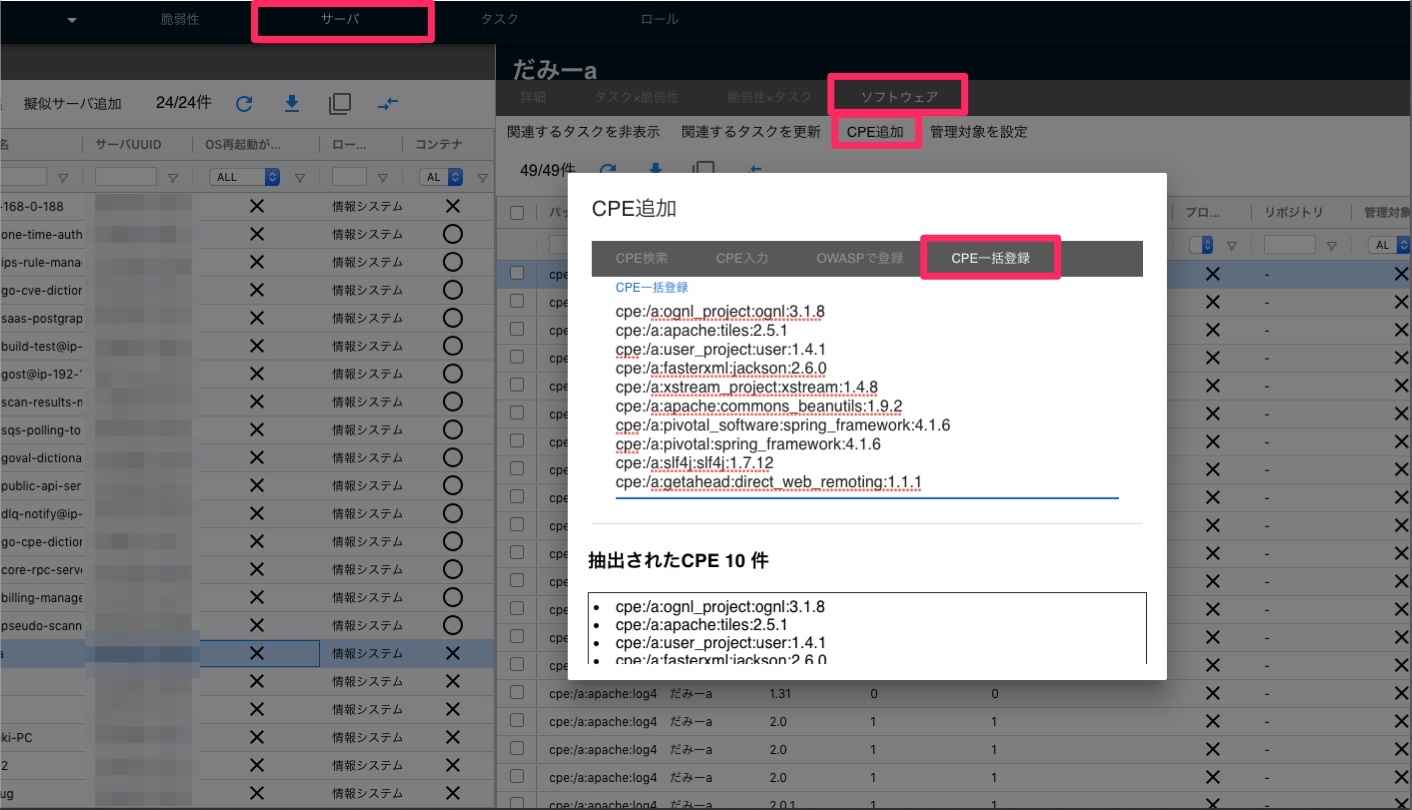

2. フリーテキストで一括登録する

CPE追加画面を開き、 CPE一括登録 をクリックすると、テキストエリアが現れます。

そこに、フリーテキストで、cpeの名前が複数入っているテキストを貼り付けると、抽出が始まります。

抽出されたCPEを確認し、大丈夫であれば、 送信 をクリックし、CPEを登録します。

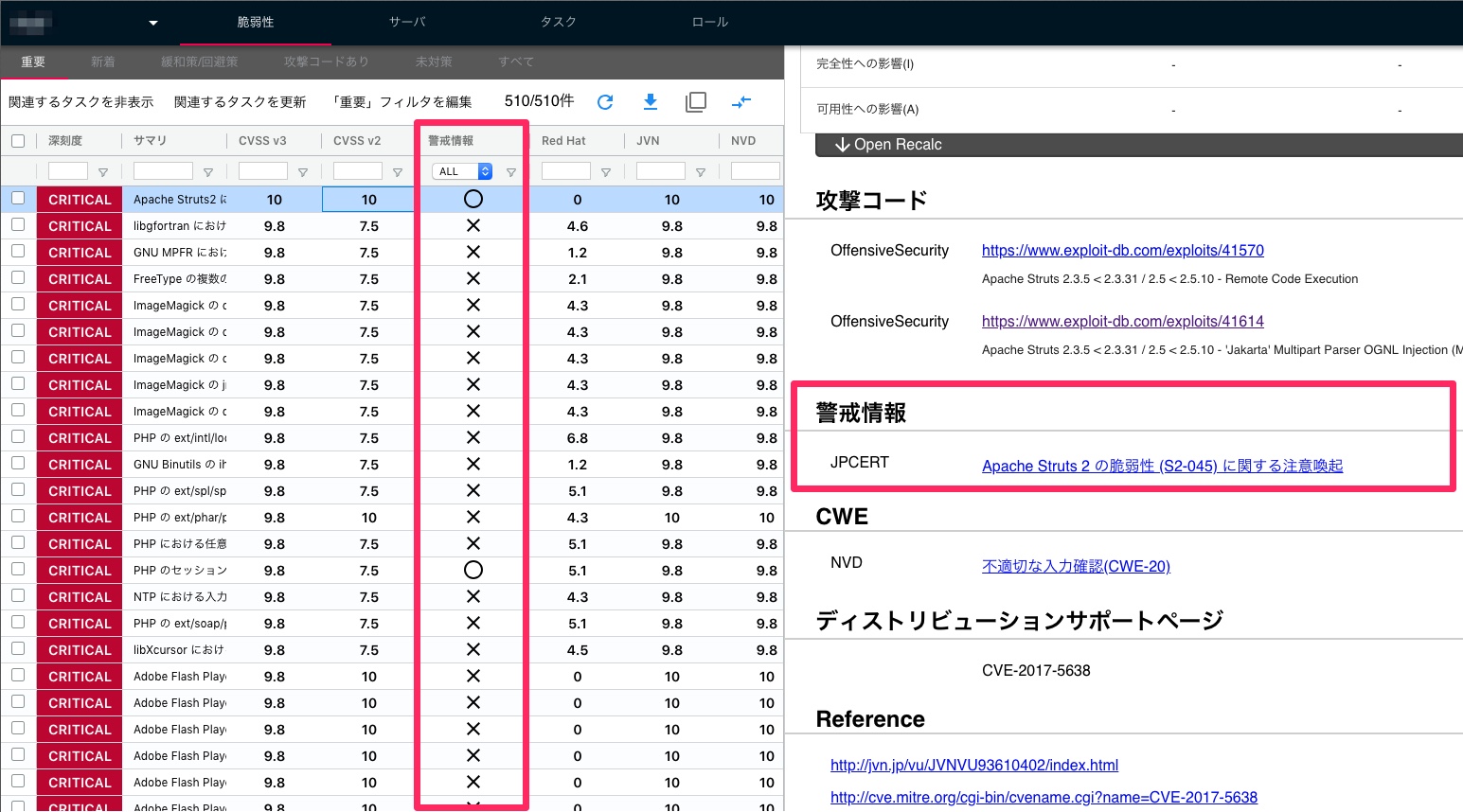

JPCERT,USCERT警戒情報表示

JPCERTや、US-CERTなどの組織では、特に注意すべき深刻且つ影響範囲の広い脆弱性を定期的に公開しています。これらの脆弱性には、速やかに対応する必要があります。

今回のアップデートで、検知した脆弱性が、JPCERTの注意喚起 と US-CERTのAlertsに含まれているかを確認できるようになりました。 これは脆弱性のリストと、詳細どちらからも確認できます。

リストページでは、JPCERT あるいは US-CERTの情報が1件でも該当すれば、「○」が表示されます。 脆弱性詳細ページでは、どの記事に含まれているかのリンクも表示されます。

JPCERTの警戒情報はこちらのページの情報を利用しています。 https://www.jpcert.or.jp/at/2018.html

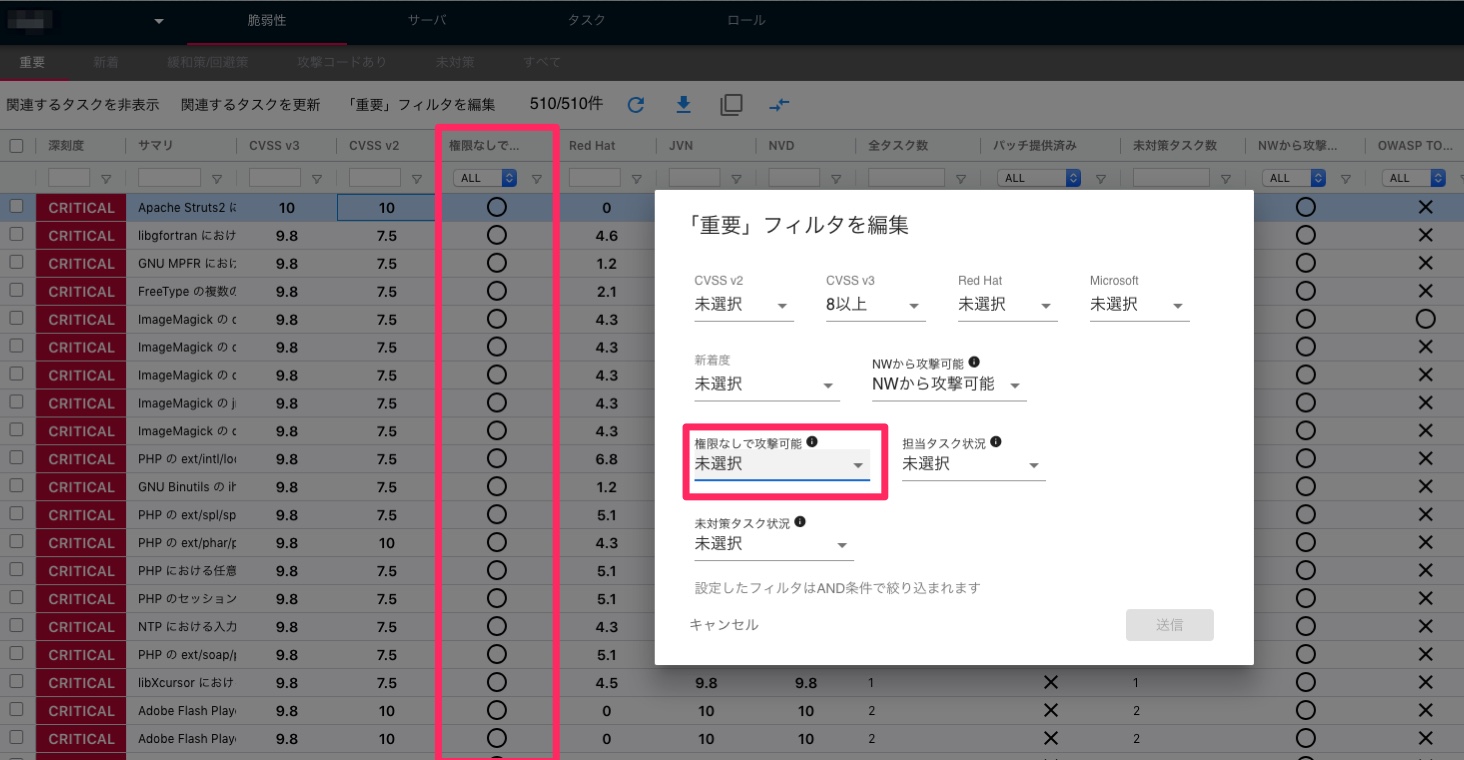

「権限なしで攻撃可能」かどうかで脆弱性をフィルタ可能に

認証や権限なしで攻撃できる脆弱性を簡単に検知できるようになりました。 CVSS v2なら、Au:Nのもの、CVSS v3ならPV:N のものが対象になります。 重要フィルタにも設定できるようになっているので、ご利用ください。

FutureVuls APIの機能追加

FutureVuls APIで以下の変更がありました。

/v1/pkgCpe/cpeにCPE追加用 POSTメソッド追加/v1/pkgCpe/cpeにCPE削除用 DELETEメソッド追加/v1/server/uuid/{serverUuid}にserver詳細取得用 GETメソッド追加/v1/cve/{cveID}- hasExploitを追加

- hasMitigationを追加

- hasWorkaroundを追加

- advisoriesを追加

- serverOsFamilies追加

/v1/cves- hasExploitを追加

- hasMitigationを追加

- hasWorkaroundを追加

- adivisoryIDsを追加

/v1/pkgCpe/pkg/{pkgID}- newVersionを追加

- newReleaseを追加

- repositoryを追加

/v1/pkgCpes- newVersionを追加

- newReleaseを追加

- repositoryを追加

/v1/server/{serverID}- serverIpv4を追加

- platformNameを追加

- platformInstanceIdを追加

/v1/servers- serverIpv4を追加

- platformNameを追加

- platformInstanceIdを追加

- successScanCountを追加

/v1/task/{taskID}- hasExploitを追加

- hasMitigationを追加

- hasWorkaroundを追加

- advisoryIDsを追加

/v1/tasks- hasExploitを追加

- hasMitigationを追加

- hasWorkaroundを追加

- advisoryIDsを追加

詳細はSwaggerドキュメントをご確認ください。

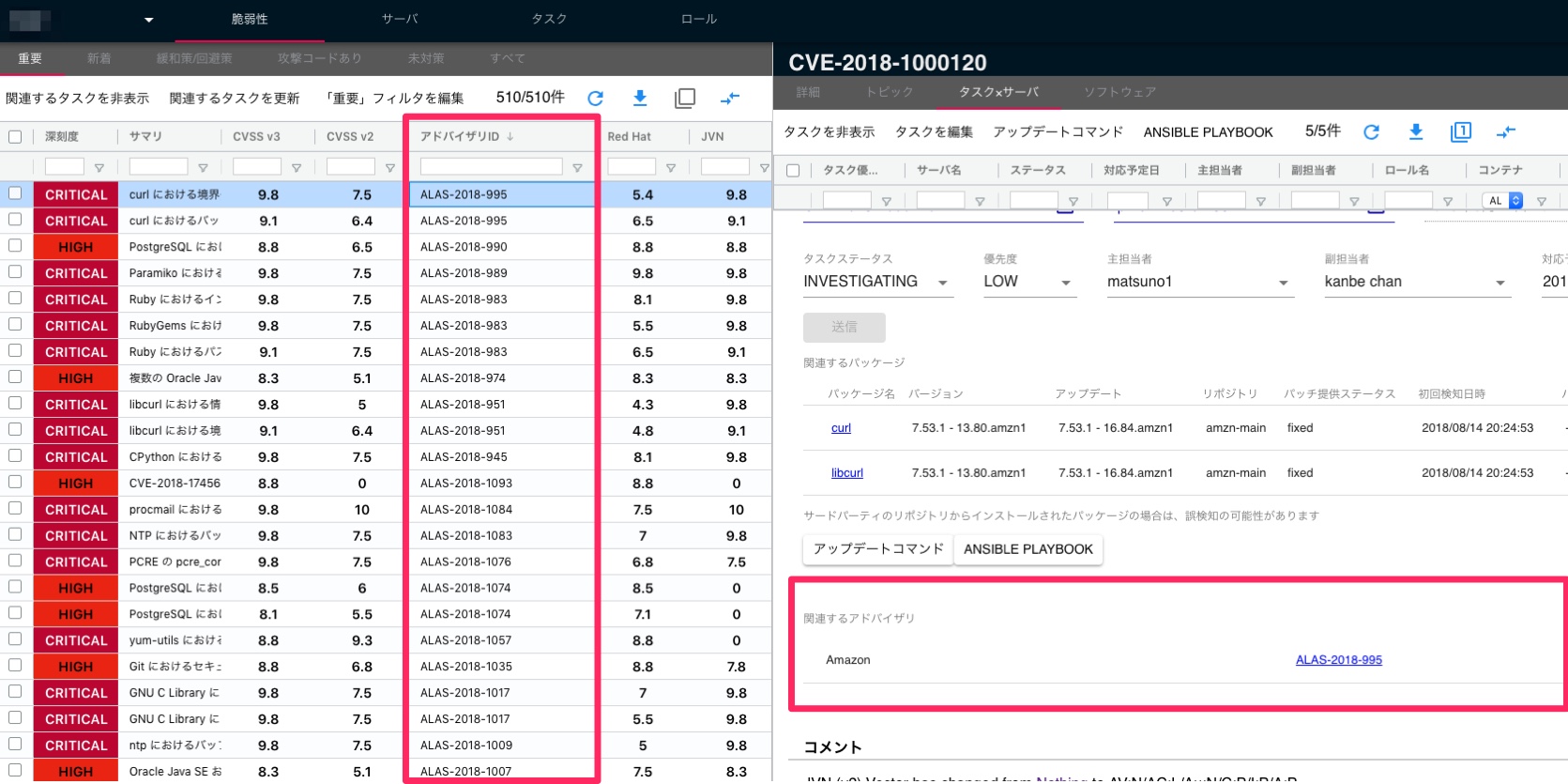

AdvisoryIDの表示

AmazonのALASやWindowsのKBIDをアドバイザリIDとして画面に表示しました。 脆弱性の一覧、タスクの詳細で確認できます。

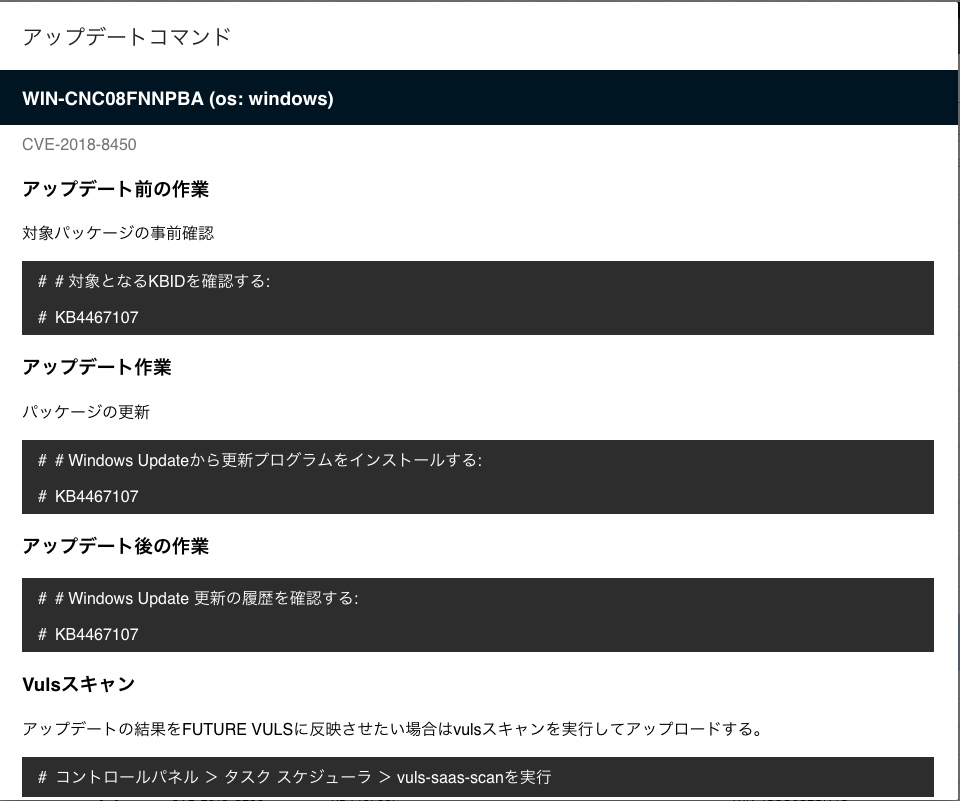

Windowsアップデートコマンド

WindowsでもLinux同様にアップデートコマンドを表示できるようになりました。 Windowsの場合は、KBIDが表示されます。

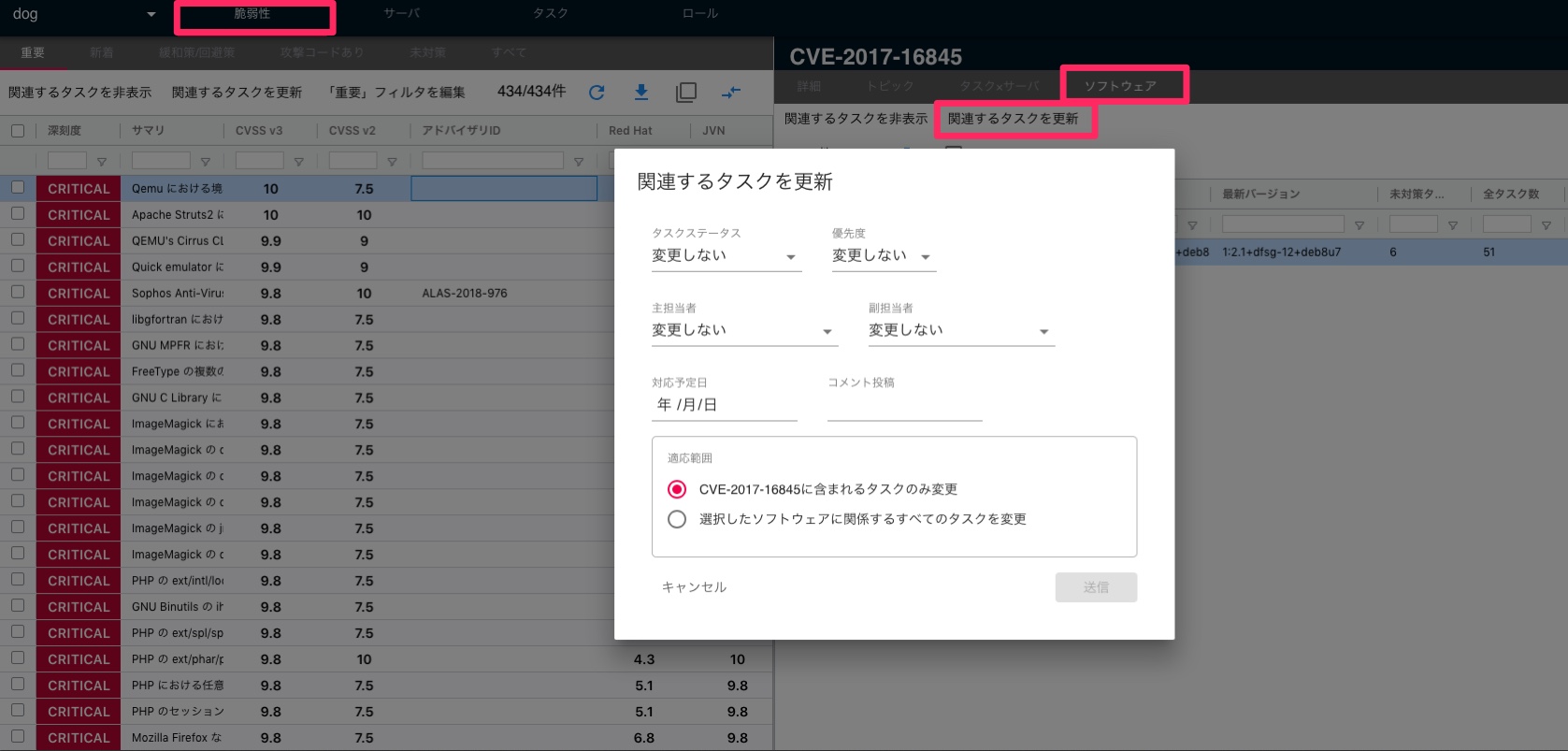

パッケージのタスク一括更新

脆弱性 -> ソフトウェアと遷移したのちに、パッケージのタスク一括更新を行うと、今までは選択した脆弱性のタスクしか更新されませんでした。

しかし今回の変更で、選択した脆弱性のみ更新するのか、それとも選択したパッケージのすべての脆弱性のタスクを更新するのか選択できるようになりました。

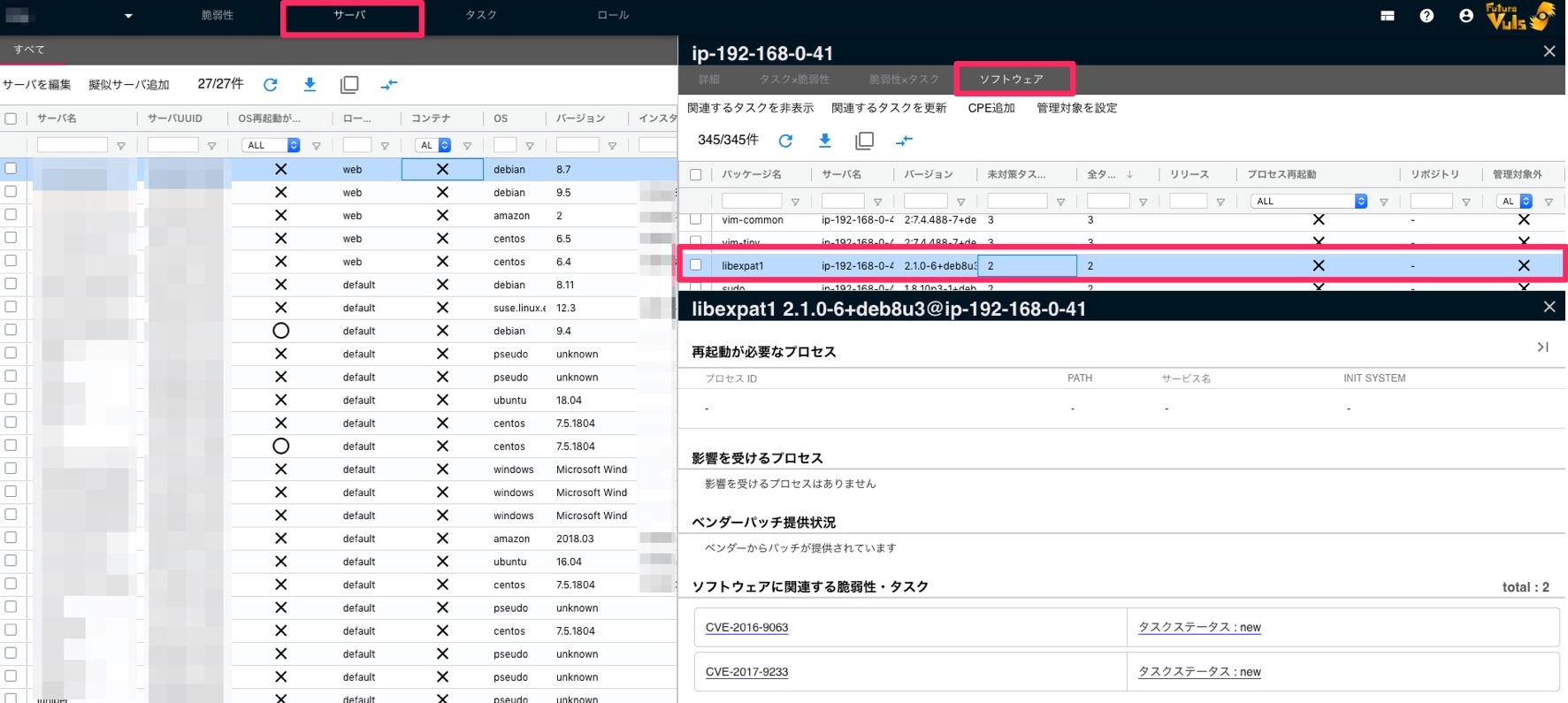

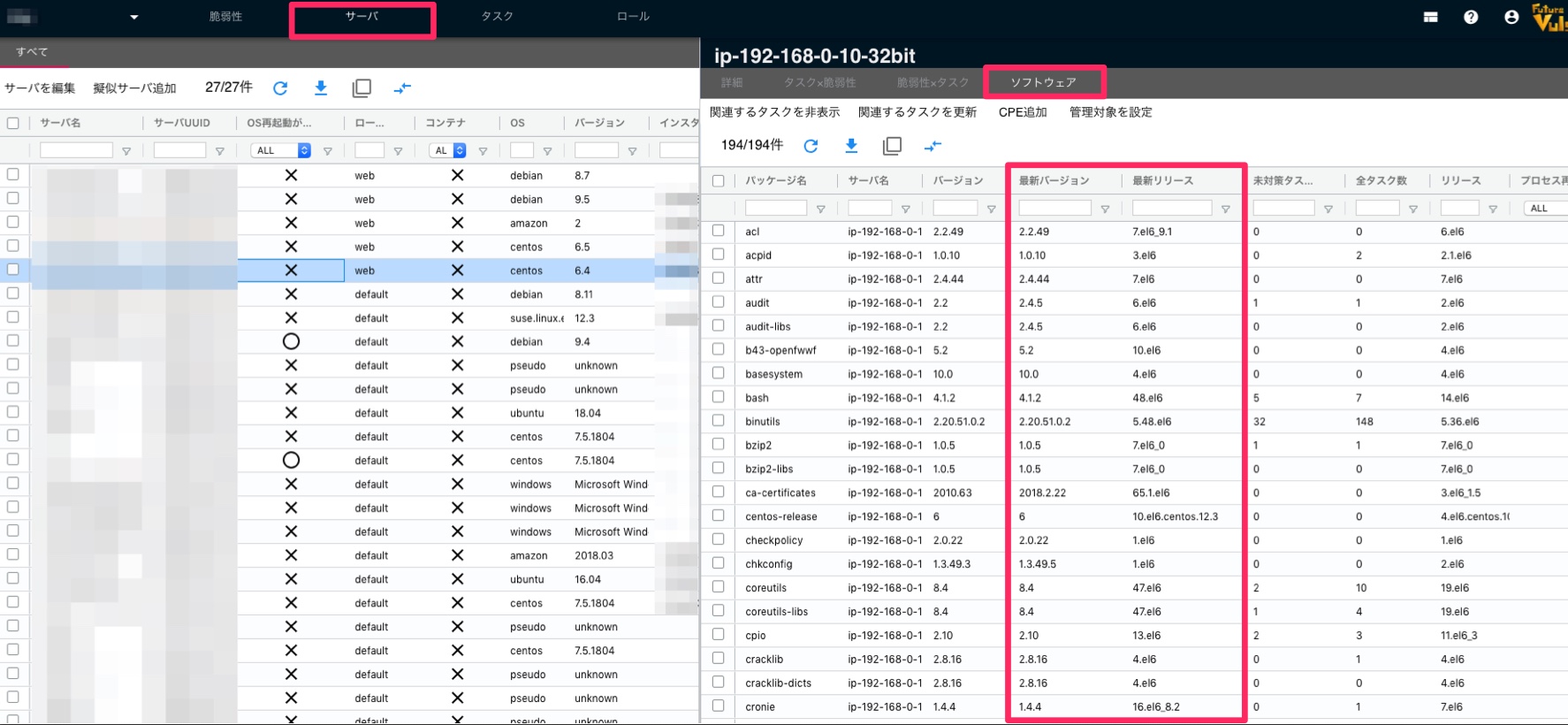

ソフトウェア詳細の画面リニューアル

ソフトウェアの詳細画面を変更しました。 再起動が必要なプロセスや、影響を受けるプロセスなどがわかりやすく表示されるようになりました。

ソフトェアタブにアップデート候補のバージョン番号を追加

アップデート候補のバージョン番号を取得するためには、fast-root モードでスキャンする必要があります。

ください。