2025-12-22 リリース内容#

スキャナの更新が必要です

今回のリリースにはスキャナの更新を必要とする機能改善が含まれています。スキャナのバージョンが古い場合、一部機能が正しく動作しない可能性がありますので、定期的な更新をお願いします。

| 対象 | スキャナバージョン | スキャン実行スクリプト |

|---|---|---|

| Linux用 | [NEW] vuls v0.36.3 | Version: 2025/10 |

| Windows用 | [NEW] vuls v0.36.3 | Version: 2025/04 |

| Trivy | v0.66.0 | Version: 2025/04 |

新機能:Amazon Inspector SBOMのインポート#

AWS Inspector v2の SBOM Export 機能と連携し、脆弱性の有無にかかわらずソフトウェアを網羅的に把握できるようになりました。これにより、より包括的なソフトウェアサプライチェーンリスク管理(EOL 管理、ライセンス管理など)が可能になります。

対象リソースと取得できる情報#

| リソース | 取得できる情報 |

|---|---|

| EC2 インスタンス | OS パッケージ、アプリケーションライブラリ |

| Lambda 関数 | ランタイムとアプリケーションライブラリ |

| ECR イメージ | コンテナ内の OS パッケージ、アプリケーションライブラリ |

設定方法#

本設定は任意です

SBOM Export を設定しない場合でも、Amazon Inspector を利用した脆弱性検知(EC2/Lambda/ECR)は引き続きご利用いただけます。

ただし、「脆弱性が検知されていないソフトウェア」も含めた全ソフトウェアの可視化や、EOL管理・ライセンス管理機能を利用したい場合は、本設定が必要です。

1. FutureVuls 画面で SBOM Export を有効化#

グループ設定画面 > 外部連携 > AWS から「Inspector SBOM エクスポート」の設定を押下してください。

2. CloudFormation でIAM権限を追加#

FutureVuls から提供される CloudFormation テンプレートを使用して、既存の IAM ユーザ/ロールに SBOM Export 用の権限を追加します。

以下の権限が追加されます:

| 対象サービス | 権限 |

|---|---|

| Inspector2 | CreateSbomExport, GetSbomExport, CancelSbomExport, BatchGetAccountStatus, ListFindings |

| S3 | PutObject, PutObjectAcl, GetBucketLocation(指定バケットのみ) |

| KMS | Decrypt, Encrypt, GenerateDataKey(指定キーのみ) |

3. 自動連携の開始#

一度設定すると、FutureVuls による定期自動スキャンのたびに SBOM Export が実行され、エクスポートされた SBOM が FutureVuls に取り込まれます。

サーバ詳細画面からの手動スキャンでは SBOM Export は実行されないのでご注意ください。

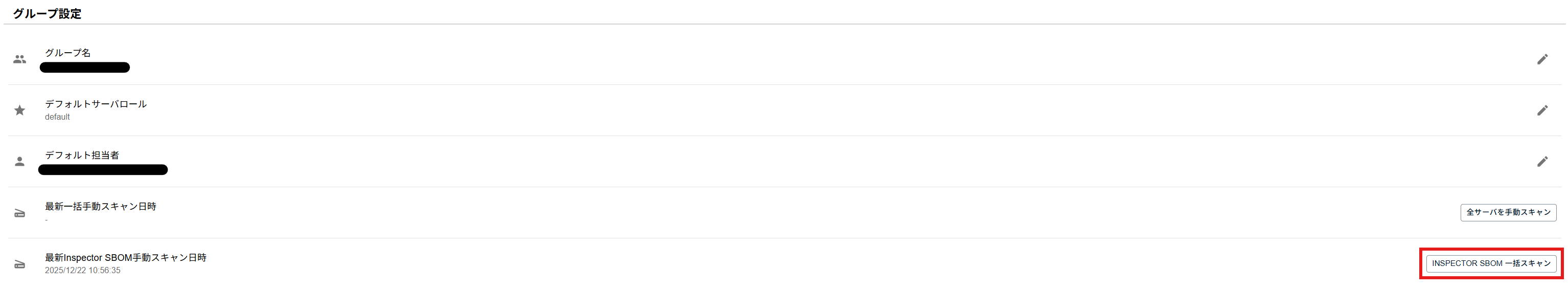

手動実行は、グループ設定画面 > グループ から INSPECTOR SBOM 一括スキャンを利用してください。 なお、この一括スキャンは1時間に1回のみ実行可能です。

取り込み後にできること#

- ソフトウェア一覧の確認: 脆弱性の有無に関わらず、全てのソフトウェアを一覧で確認

- EOL 管理: サポート終了が近いソフトウェアの把握と対応計画

- ライセンス管理: 使用しているソフトウェアのライセンス情報の確認

- サプライチェーンリスク管理: ソフトウェア構成の可視化によるリスク評価

注意事項

- Lambda 関数: SBOM Export の対象は最新バージョンのみです。過去のバージョンは対象外となります。

- ECR イメージ: FutureVuls に登録されているイメージタグのみが SBOM Export の対象となります。登録されていないイメージタグは対象外です。

- Inspector2 の有効化: 事前に AWS アカウントで Inspector2 を有効化しておく必要があります。

改良と仕様変更#

Vulncheck NVD++における脆弱性過検知の修正#

2025-11-11にリリースしたCPE脆弱性検知の強化を目的としたVulncheck NVD++ 連携により、既に対応済みの古い脆弱性が過検知される問題がありました。

これらの古い脆弱性を検知されないようにしました。既に作成されているタスクについては、スキャン実行後、PATCH_APPLIED に自動遷移します。

既存タスクの削除について

本リリースの安定稼働確認後に過検知されたタスクは削除します。

AWS リソース脆弱性検知の改善#

EC2、Lambda、ECR の脆弱性検知について、Amazon Inspector2 を優先的に使用するよう改善しました。これにより、Inspector2 Enhanced Scanning が有効な環境で、より正確な脆弱性情報を取得できるようになります。

各リソースの検知方法#

| リソース | 検知方法 |

|---|---|

| EC2 | Inspector2 ListFindings API |

| Lambda | Inspector2 ListFindings API |

| ECR | Inspector2 → Basic Scanning(フォールバック) |

Inspector2 Enhanced Scanning と ECR Basic Scanning の違い#

| 項目 | Inspector2 Enhanced Scanning | ECR Basic Scanning |

|---|---|---|

| 対象リソース | EC2、Lambda、ECR | ECR のみ |

| スキャンタイミング | 継続的(新しい脆弱性発見時も自動再スキャン) | イメージプッシュ時のみ |

| スキャン対象期間 | プッシュから一定期間(期限切れ後は SCAN_ELIGIBILITY_EXPIRED) |

制限なし |

| 料金 | 有料(Inspector2 の料金) | 無料 |

| 使用 API | inspector2:ListFindings |

ecr:DescribeImageScanFindings |

Inspector2 Enhanced Scanning への移行をおすすめします

ECR Basic Scanning から Inspector2 Enhanced Scanning に移行することで、以下のメリットがあります:

- 継続的なスキャン: イメージをプッシュしなくても、新しい脆弱性が発見された際に自動で再スキャンされます

- 最新の脆弱性情報: 常に最新の脆弱性データベースに基づいた検知結果が得られます

- 統一的な管理: EC2、Lambda、ECR を同じ Inspector2 で一元管理できます

- SBOM Export 連携: Inspector2 の SBOM Export 機能と連携することで、ソフトウェア構成の可視化も可能です

Inspector2 の有効化方法は AWS ドキュメント をご参照ください。

ECR の検知フロー#

ECR イメージの脆弱性検知は以下の順序で実行されます:

- Inspector2 Enhanced Scanning を優先的に使用(継続スキャンによる最新の脆弱性情報を取得)

- Inspector2 で結果が取得できない場合、ECR Basic Scanning にフォールバック

- 両方で結果が取得できない場合はエラー

脆弱性が検知されない場合の確認事項

EC2 / Lambda

- Inspector2 がアカウントで有効になっているか確認してください

- FutureVuls に登録した AWS 認証情報に

inspector2:ListFindings権限があるか確認してください

ECR

- リポジトリ名が正しく登録されているか確認してください

-

イメージのスキャン対象期間が有効か確認してください

- Inspector2 はプッシュから一定期間経過したイメージを自動的にスキャン対象外(

SCAN_ELIGIBILITY_EXPIRED)にします - AWS CLI で確認:

aws inspector2 list-coverage --filter-criteria '{"resourceType":[{"comparison":"EQUALS","value":"AWS_ECR_CONTAINER_IMAGE"}],"ecrRepositoryName":[{"comparison":"EQUALS","value":"リポジトリ名"}]}' --query 'coveredResources[*].{status:scanStatus.statusCode,reason:scanStatus.reason}'

- Inspector2 はプッシュから一定期間経過したイメージを自動的にスキャン対象外(

- Inspector2 Enhanced Scanning または ECR Basic Scanning のいずれかが有効になっているか確認してください

オーガニゼーション削除時の通知とユーザアカウントの自動削除#

オーガニゼーションを削除した際、所属している全ユーザに対して削除通知メールが送信されるようになりました。 また、オーガニゼーション削除から一定期間経過後、所属ユーザのアカウント情報も時間経過で削除されるように仕様を変更しました。

これにより、オーガニゼーション削除に伴うユーザ各自での退会処理や、管理者によるユーザ削除が不要になります。

詳細はオーガニゼーションの削除をご確認ください。

その他#

- タスク数が多い環境でのタスク一覧画面の表示スピードを改善しました。

- タスク及びサプライチェーンリスクの一括更新時にコメント投稿した際、複数のメール通知が届く不具合を修正しました。

- os, library, github, aws_lambda, wordpress のソフトウェア種別に対し、cpe のバージョン自動更新がされない不具合を修正しました。

- ソフトウェア登録・CPE/PURL 割当ダイアログの入力フォームを整理しました。

- EOL 月次定期通知の送信日を毎月2日から1日に変更しました。

- Windows 環境でインストーラーを実行した際、特定の時刻においてタスクスケジューラへの登録に失敗し、定期スキャンが設定されない問題を修正しました。

- グループセット→グループへのロール継承機能について、「ユーザがあるグループを含む複数のグループセットに異なる権限で所属している場合」の挙動が仕様と異なる不具合を修正しました。