2025-11-11 リリース内容#

スキャナの更新が必要です

今回のリリースにはスキャナの更新を必要とする機能改善が含まれています。スキャナのバージョンが古い場合、一部機能が正しく動作しない可能性がありますので、定期的な更新をお願いします。 - スキャナのバグ修正は最新版にのみ適用されます。 - スキャナの更新方法はこちらです。自動更新オプションもご活用ください。

| 対象 | スキャナバージョン | スキャン実行スクリプト |

|---|---|---|

| Linux用 | [NEW] vuls v0.35.1 | [NEW] Version: 2025/10 |

| Windows用 | [NEW] vuls v0.35.1 | Version: 2025/04 |

| Trivy | [NEW] v0.66.0 | Version: 2025/04 |

主な新機能#

今回のリリースでは、ソフトウェアサプライチェーンリスク管理の中核となる EOL 管理機能を大幅に強化し、外部サービスとの連携や検知精度の向上を実現する新機能を追加しました。

【大型機能】ソフトウェアサプライチェーンリスク・EOL管理の強化#

ソフトウェアの EOL(End of Life/サポート終了)は、脆弱性と同様に重要なセキュリティリスクです。今回のリリースでは、EOL リスクの発見から棚卸し、対応管理までを FutureVuls 上で一元的に実施できる体制を整えました。

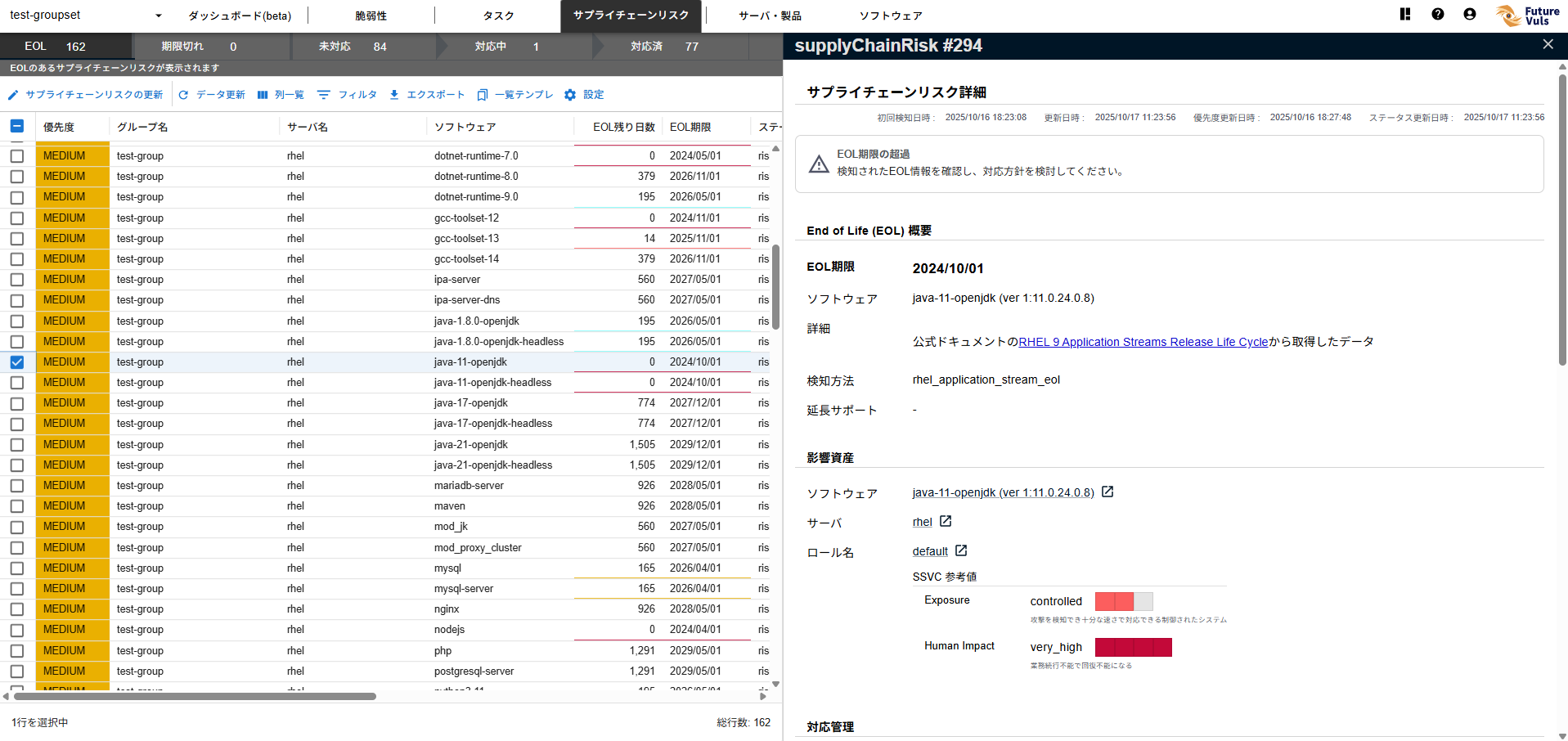

1. EOLの一元管理画面「サプライチェーンリスクタブ」の新設(CSIRTプラン限定)#

グループおよびグループセット画面に「サプライチェーンリスク」タブを新設し、その配下の「EOL」サブタブで EOL を迎える、または迎えたソフトウェアを一元管理できるようになりました。

- 一覧画面でのリスク可視化:

- 近日 EOL を迎えるソフトウェアや、既に EOL 済みのソフトウェアを一覧で把握できます。

- グループセット画面では、配下グループ全体の対応状況を横断的にモニタリングでき、「どこから手を付けるべきか」の判断を支援します。

- 詳細画面での対応管理:

- EOL の詳細情報(期限、影響サーバ等)を確認しながら、優先度、担当者、対応期限などを設定し、対応方針をコメントで共有できます(

@によるメンション通知も可能)。 - システム担当者による対応登録から、セキュリティ担当者による承認まで、一画面で完結します。

- EOL の詳細情報(期限、影響サーバ等)を確認しながら、優先度、担当者、対応期限などを設定し、対応方針をコメントで共有できます(

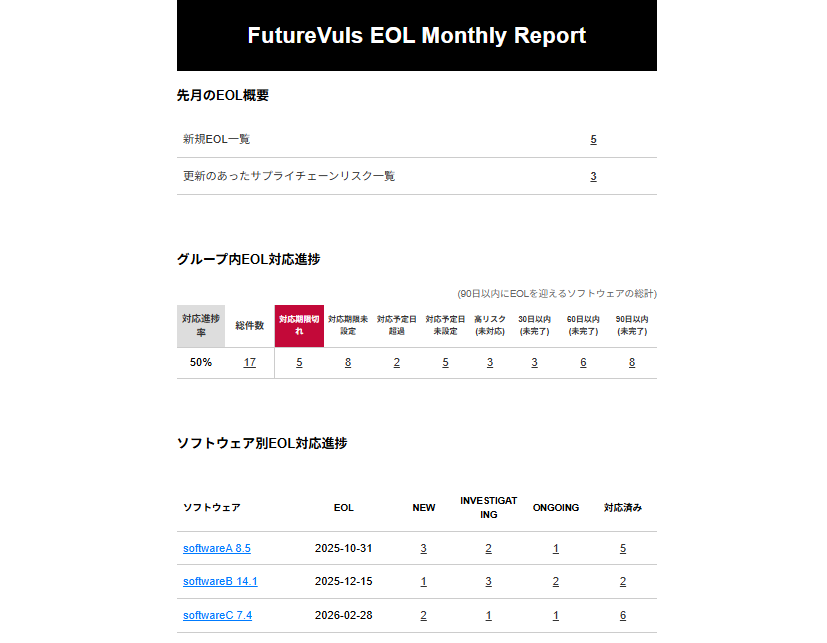

2. EOL通知機能の追加#

EOL 期限の接近や対応状況の変化を自動で通知し、対応漏れを防ぎます。

| 通知種別 | タイミング | 主な内容 |

|---|---|---|

| 月次定期通知 | 毎月月初 | グループ/グループセット内のEOL対応進捗サマリ |

| 随時通知 | 新規EOL検知時など | 新規EOL検知情報や、対応ステータスの変更 |

これにより、ソフトウェア更新の事前準備に必要な情報を計画的に把握できるようになります。

3. EOL検知の強化#

EOL の検知対象と検知方法を大幅に拡張しました。

FutureVuls独自ロジックによるOSSのEOL検知#

多くのオープンソースソフトウェア(OSS)では、endoflife.date のような標準的なデータベースに EOL 日が登録されていなくても、明確に開発終了が宣言されている場合があります。

例えば、開発者によってリポジトリがアーカイブされたり、非推奨(deprecated)と宣言されるような場合が該当します。

今回のリリースでは、こうした公式に EOL が宣言された状態にある OSS を検出するため、FutureVuls 独自の解析ロジックを開発・導入しました。このロジックは、PURL を持つ OSS ライブラリについて、以下のような複数の情報源を複合的に分析し、endoflife.date などに公式な EOL 情報が掲載されていないソフトウェアのリスクをあぶり出します。

- GitHubリポジトリの状態:

Archive化されているなど、開発が停止していることを示すステータスを検知。 - パッケージレジストリの情報: 各種パッケージレジストリ上で

EOLやdeprecatedとしてマークされている情報を検知。 - 開発者による宣言:

READMEファイルやドキュメント内に記載された「メンテナンス放棄」や「開発終了」といった宣言を解析。

本機能は既に FutureVuls をご利用のお客様環境で稼働しており、登録されている約2万種類のOSSの解析が完了しています。今後も継続的に解析対象を拡大し、これまで可視化が難しかったソフトウェアサプライチェーンリスクの低減を支援します。

その他の検知強化#

- 検知対象の拡大: Red Hat Enterprise Linux Application Streams の EOL 検知に新たに対応しました。

- endoflife.date連携の強化: これまでendoflife.date掲載の OSS ライブラリの EOL 検知は PURL によって行っていましたが、今回のリリースで CPE による検知にも対応し、検知可能な範囲が拡大しました。

- お客様によるEOL管理: endoflife.dateへ Pull Request を作成いただくことで、お客様自身で任意のソフトウェアの EOL を FutureVuls の管理対象に加えることも可能です。

4. EOL延長サポートの選択機能#

延長サポートを契約している OS やソフトウェアについて、標準の EOL 日ではなく、延長サポート期限を EOL 日として採用できるようになりました。

5. 管理対象外ソフトウェアのステータス自動変更#

「管理対象外」に設定されたソフトウェアは、ソフトウェアサプライチェーンリスクのステータスが自動的に RISK_ACCEPTED として設定されます。

【検知精度向上】Vulncheck NVD++連携によるCPE脆弱性検知の強化#

CPE(共通プラットフォーム一覧)に基づく脆弱性検知のデータソースとして、新たに「Vulncheck NVD++」を追加しました。これにより、検知の網羅性と即時性が大幅に向上します。

NIST NVD と比較して、Vulncheck NVD++は CPE 情報をより広く、より速く提供します。VulnCheck 社の分析によれば、2024年に公開された CVE において、NVD の CPE カバー率が41.35%であるのに対し、VulnCheckは76.95%をカバーしています。また、NVD と比較して平均で96時間(4日間)以上も早くCPEを生成しており、新たな脅威への迅速な対応を可能にします。

この連携強化により、これまで検知が難しかったソフトウェアの脆弱性を見つけ出し、より早いリスク対応が可能になります。

詳しくはVulnCheck社のブログ記事もご参照ください。

既に対応済みの古い脆弱性が過検知される場合について

今回追加した「Vulncheck NVD++」では、一部 CVE に紐づく CPE のバージョン情報が欠落しており、ソフトウェアへ割り当てた CPE がバージョンを問わず脆弱性検知の対象となる場合があります。その結果、既に対応済みの古い脆弱性が過検知されることがあります。

これにより起票されたタスクは、お手数ですがステータスを手動で NOT_AFFECTED に変更してください。本件は 2025年12月中を目途に修正を予定しています。

【資産管理】ソフトウェア管理機能の強化#

ソフトウェア資産の可視性と管理性を向上させるための機能を拡充しました。

- グループ画面への「ソフトウェア」タブ追加: これまでグループセットにしかなかったソフトウェアタブをグループ画面にも追加し、グループ内のソフトウェア資産を横断的に検索・確認できるようになりました。

- CPE/PURLの手動割当機能: スキャンで自動識別されないソフトウェアに対し、手動で CPE や PURL を割り当てる機能を追加しました。これにより、これまで難しかったソフトウェアの脆弱性や EOL 検知の精度を向上させることができます。

- ソフトウェア共通機能の拡張: 管理対象外設定や関連タスクの確認などを、ソフトウェアの種別を問わず共通の操作性で実行できるようになりました。

- OSSライセンス表記のSPDX IDへの統一: ソフトウェア詳細画面などで表示される OSS ライセンスの表記を、SPDX License Listで定義された Identifier 形式に正規化しました。これにより、ライセンス表記の揺れがなくなり、外部ツールとの連携やライセンス管理の自動化が容易になります。

SPDX形式でのSBOMエクスポート#

FutureVuls に登録されているサーバの構成情報を、SPDX JSON 形式でもエクスポートできるようになりました。

サーバ詳細の右上に表示されている「SBOM ファイルのダウンロード」から、SPDX JSON を選択してください。

複数のサーバを選択して SBOM エクスポートする機能について

FutureVuls に登録されている複数のサーバを選択して、SBOM 形式でエクスポートする機能(マニュアル)については、2025年11月現在で CycloneDX 形式でのエクスポートにのみ対応しています。

SPDX 形式でのエクスポートについては、今後のリリースで対応する計画です。

その他の改良と仕様変更#

【重要】APIをご利用のお客様へ:破壊的変更とレートリミット導入のお知らせ#

ソフトウェアIDの変更について#

今回のリリースに含まれる「ソフトウェア管理 DB の刷新」に伴い、一部ソフトウェアのIDが変更されています。

- 背景: パフォーマンスと将来の拡張性向上のため、内部データベース構造を全面的に刷新しました。これにより、OS、ライブラリ、GitHub 経由など、これまで個別に管理されていたソフトウェア情報が新しいテーブル構造に統合されました。

- 影響: API で取得したソフトウェア ID を外部で保存・再利用しているスクリプトは、ID の変更により動作しなくなる可能性があります。お手数ですが、本リリース後に連携プログラムが正常に動作しているかご確認いただき、必要に応じて修正をご検討ください。

APIレートリミット導入の事前予告とバッチ取得APIの追加#

サービスの安定性維持のため、2026年前半(2月〜3月頃)を目処に、APIトークンごとに1分間あたり20リクエストのレートリミットを導入する予定です。

これに先立ち、高頻度のリクエストをされているお客様への影響を緩和するため、複数の情報を一度に取得できる以下のバッチ取得 API を新たに追加しました。

- タスクコメントバッチ取得 API (

GET /v1/taskComments) - グループセット脆弱性情報取得 API (

GET /v1/groupSet/cveVulnInfos)

現在、1分間に20リクエストを超える頻度で API をご利用の場合は、レートリミット導入までに、これらのバッチ取得 API を利用するよう実装の変更をご検討ください。 詳細は「APIサンプル」や「APIドキュメント」を参照してください。

API関連#

- SBOM関連APIの拡充: SBOM の CRUD 操作や、サーバ情報の SBOM 形式でのダウンロードが可能になりました。旧 API(

/v1/lockfile/sbom)は非推奨となりますので、新 API(/v1/sbom)への移行をお願いします。詳しくはAPIドキュメントを参照してください。 - LLMサマリのAPI取得: 脆弱性詳細取得 API で、AI による脆弱性・脅威情報のサマリを取得できるようになりました。

- タスク一覧APIの拡張: レスポンスに SSVC 関連フィールドなどを追加しました。

- タスクコメントの修正: PublicAPI 経由で脆弱性を非表示にした際、タスクコメントに更新元が API であることが明示されるようになりました。

パフォーマンス・安定性#

- 表示・処理速度の改善: タスク数が多い環境でのタスク一覧画面の表示や、タスクコピー処理がタイムアウトする問題を解消しました。

- Linuxインストーラの安定性向上: 特定環境でインストーラがハングする問題を解消するため、OS パッケージ状態の事前チェック処理を追加しました。

検知精度#

- AIサマリの再生成: ユーザがフィードバックを送信した際に、その内容を反映して AI サマリが再生成されるようになりました。

- 不正CPE生成の修正: ネットワーク機器をコマンドで登録する際、構成要素にスペースを含む不正な CPE が生成される問題を修正しました。

!!! warning "対応が必要な作業"

この修正を適用するには、

snmp2cpeの最新バイナリへの更新が必要です。

UI/UX#

- 所属情報画面の改善: ログイン後の所属情報画面のレイアウトを変更し、グループ/グループセットのフィルタ機能を追加しました。

- 一覧画面メニューの整理: 利用頻度の低いボタンを「設定」ボタン内に集約し、メニューをシンプルにしました。

仕様変更・その他#

- CSVレポートへの項目追加: CSV レポートの出力項目に「SSVC PRIORITY」を追加しました。

- 「OWASP Top 10」列の削除: 各画面および CSV 出力から「OWASP Top 10」列を削除しました。

- プラットフォーム対応: スキャン対象 OS として Debian 13 (Trixie)をサポートしました。

- Trivyのバージョンアップ: Trivy を v0.66.0に更新しました。詳細はTrivyのサイトを参照ください。

- タスク API に

locationフィールドを追加: タスク API のレスポンスで、ソフトウェア情報に、locationフィールドがある場合はレスポンスに含めるよう修正しました。これにより、ライブラリがどのアプリケーションに紐づくか識別できるようになりました。 - SBOM機能に関する修正: FutureVuls 上の Ubuntu 及び Debian のサーバ情報を SBOM ファイルとしてエクスポートして再度インポートした際に、一部の脆弱性の検知に失敗する問題を修正しました。該当の SBOM サーバを作成済みの場合は、再度インポートのし直しをお願いします。

- 「別サーバの情報をコピー」時に、一部システムコメントをコピーしないように : 以下のシステムコメントをコピー対象から除外する仕様に変更しました。

- 「~ の脆弱性が検知対象外になったため、関連するソフトウェアから削除されました」

- 「~ が検知されたため、関連するソフトウェアに追加されました」

【近日公開予定】AWS Inspector SBOM Export 連携機能#

現在、AWS Inspector v2の SBOM Export 機能との連携強化を実装中です。この機能は近日中のリリースを予定しており、実現すると AWS 環境のソフトウェアを網羅的に把握できるようになります。

これにより、脆弱性の有無にかかわらず、ソフトウェアを網羅的に把握し、より包括的なソフトウェアサプライチェーンリスク管理(EOL 管理、ライセンス管理など)が可能になります。

機能概要#

- 簡単な設定: FutureVuls 上での有効化と、AWS 側での CloudFormation テンプレート適用で、数分で設定が完了します。

- 自動連携: 一度設定すれば、FutureVuls のスキャン時に自動で SBOM がインポートされます。

- 対応リソース: EC2インスタンス、Lambda 関数、ECR イメージ内の OS パッケージとアプリケーションライブラリ。

ご期待ください

本機能は、お客様のソフトウェア資産管理を大きく向上させる重要な機能と位置づけております。リリース準備が整い次第、改めてご案内いたします。