ソフトウェア#

ソフトウェアには、サーバのパッケージや登録した CPE などが含まれます。 FutureVuls で表示しているソフトウェアはすべてサーバに紐付いている情報となっています。 また、OSS ライセンス、EOL、マリシャスパッケージなどの情報を検知し、一覧に表示します。

ソフトウェア一覧#

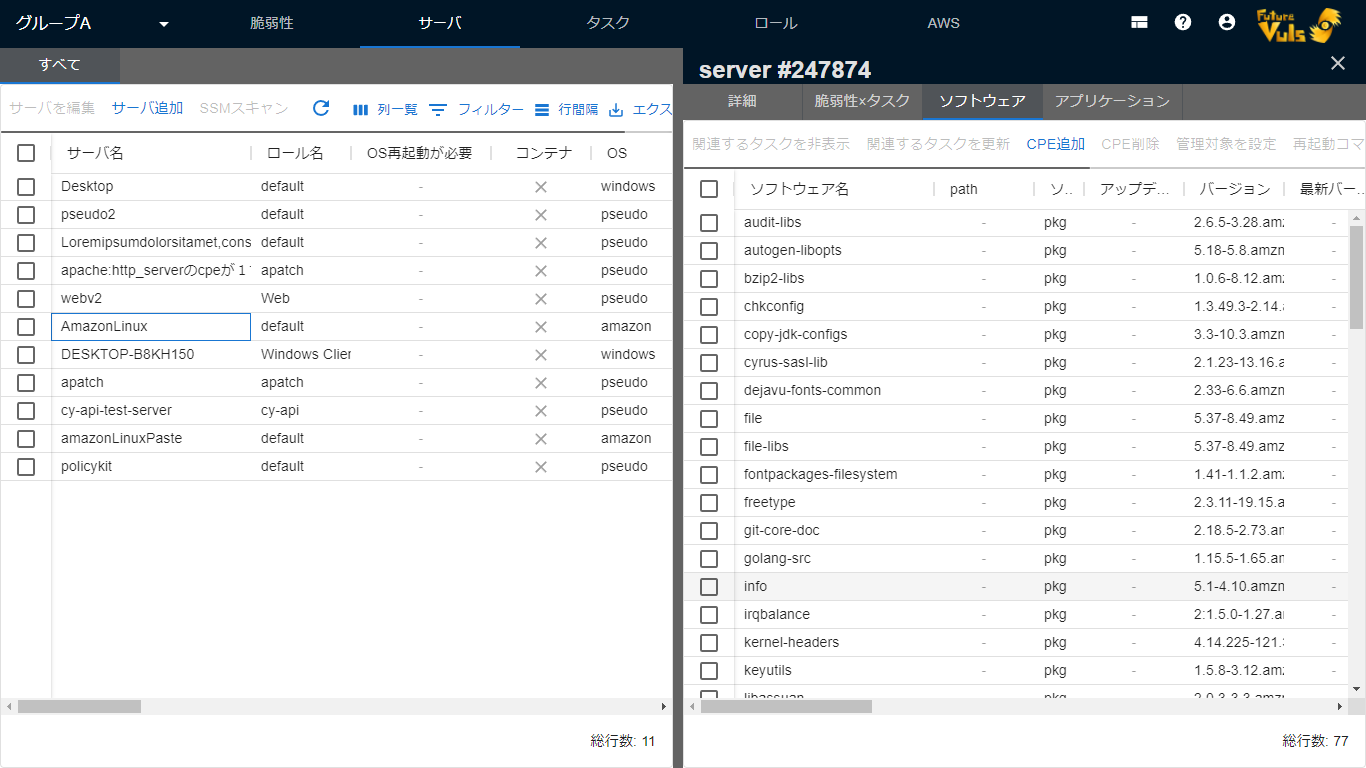

ソフトウェアタブでは、グループ内のソフトウェアを検索し、各列をクリックして詳細を確認できます。

脆弱性、サーバ、ロールの 第2ペイン からも表示できます。

脆弱性 > 脆弱なソフトウェア- 指定した脆弱性に関連するソフトウェアのみ表示されます。

サーバ > ソフトウェア- 指定したサーバに関連するソフトウェアのみ表示されます。

ロール > ソフトウェア- 指定したロールに所属するサーバが関連するソフトウェアのみ表示されます。

| 項目 | 詳細 |

|---|---|

| パッチ提供 | 関連する脆弱なソフトウェアに、パッチが提供されているかどうか(脆弱性一覧 > 脆弱なソフトウェア のみ表示) |

| ソフトウェア | ソフトウェアの名称、またはCPE |

| CPE | CPEをFormatted String形式で表示 |

| location | 該当ライブラリが含まれるLockfileなどのpath |

| ソフトウェア種別 | ソフトウェアの種別 |

| アップデート可能 | パッケージの最新バージョンがあるかどうか |

| バージョン | ソフトウェア、CPEのバージョン |

| 最新バージョン | Vulsスキャナを用いて fast-root スキャンモードでスキャンするとすべてのLinuxでアップデート可能な最新バージョンが表示される。fast スキャンモードの場合は、一部の OS(AlmaLinux, Rockey Linuxなど)では、root 権限なしで最新バージョンを取得できるため表示される。CPE の場合や ペーストスキャン や offline スキャンモード、trivy、スキャン対象がWindowsの場合は表示されない。 |

| OSSライセンス | ソフトウェアのライセンス形式 PURLが割り当てられているソフトウェアに対して表示 ※ ソフトウェア種別が library の場合、PURLが割り当てられていなくても表示されることがある |

| サーバ名 | ソフトウェアが登録されているサーバ名 |

| 未対応タスク数 | ソフトウェアに関連するタスクの中で、「ステータスが NEW」かつ「非表示設定でない」タスクの数 |

| 対応中タスク | ソフトウェアに関連するタスクの中で、「ステータスが INVESTIGATING または ONGOING または DEFER 」かつ「非表示設定でない」タスクの数 |

| 対応済タスク | ソフトウェアに関連するタスクの中で、「ステータスが NEW または INVESTIGATING または ONGOING または DEFER でない」または「非表示設定である」タスクの数 |

| 全タスク数 | ソフトウェアに関連するすべてのタスクの数 |

| ID | ソフトウェアのID |

| プロセス再起動 | ソフトウェアのプロセスが再起動する必要があるかどうか |

| リポジトリ | ソフトウェアを管理しているリポジトリ |

| 開放ポート | アクセス可能な状態にしている通信ポートlsof -i -P -n コマンドでポートの情報を取得している |

| プロセス実行中 | 関連するプロセスがサーバ上で起動中、ポートを開いてListenしているかどうか スキャン対象がLinux系OSであり、Vulsスキャナを用いてスキャンした場合かつOSパッケージに関連するソフトウェアの場合に、対象のプロセス実行状態が取得できます。 ・ー:プロセスの実行状態が不明 ・再生のアイコン:プロセス実行中、かつListenしているポートがない ・電波のアイコン:プロセス実行中、かつListenしているポートがある |

| CPEステータス | 登録されているCPEがNVD上で廃止された場合、 Deprecated と表示される |

| 管理対象外 | ソフトウェアが管理対象外かどうか 管理対象外の場合は、スキャン時に初めて作成されたタスクと、タスクステータスが NEW のままになっている既存タスクが非表示設定で作成される。 また、サプライチェーンリスクのステータスが RISK_ACCEPTED となる。 |

| 脆弱なソフトウェアタグ | 脆弱なソフトウェアに設定されているタグ |

| CPE自動更新 | CPEが自動更新されるかどうか |

| マリシャスパッケージ | 攻撃者によって作成された悪意のあるコードを含むパッケージであるかどうか PURLが割り当てられているソフトウェアが検知対象となる |

| CPE割り当て日時 | CPEが割り当てられた日時 ※「Windows」かつ「実スキャナで登録されたサーバ」でなければ、CPE割り当てはできない |

| 補足情報 | 補足情報 |

| EOL期限切れ | EOL期限を過ぎているかどうか ・✓:EOL期限を過ぎている ・✖:EOL期限を過ぎていない ・ー:EOL期限情報がない ※ 延長サポートを登録している場合、延長サポート期限が切れているかを表示する |

| EOL期限 | EOLの日付を表示 ※ EOL日付は不明だが、EOL期限を過ぎている場合は expired と表示される |

| EOL(延長サポート) | 延長サポートを登録しているか。延長サポートを登録している場合はEOL(延長サポート期限)をもとにEOLを判断する |

| 初回検知日時 | ソフトウェアが検知された最初の日時 |

| 最新検知日時 | ソフトウェアが検知された最新の日時 |

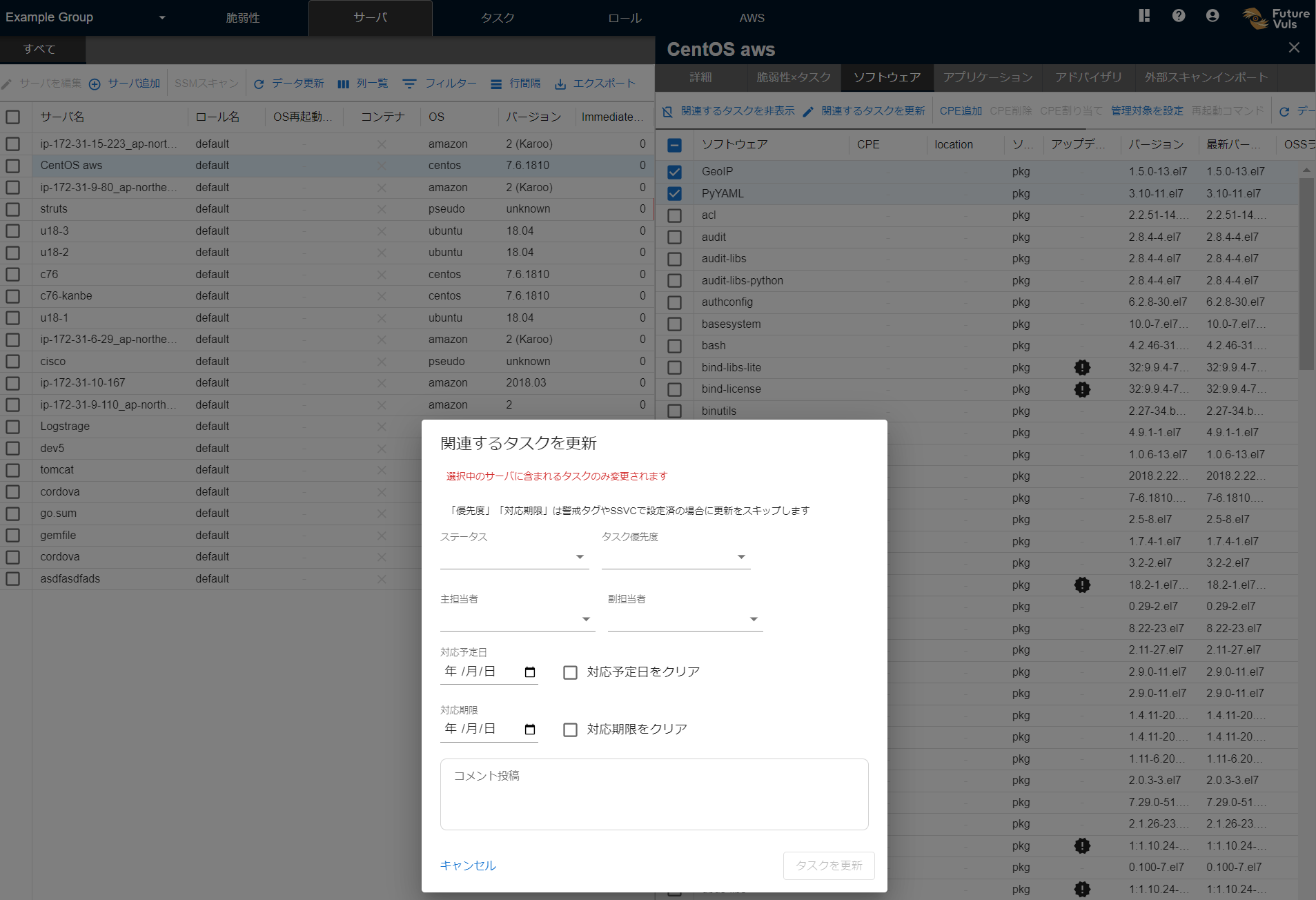

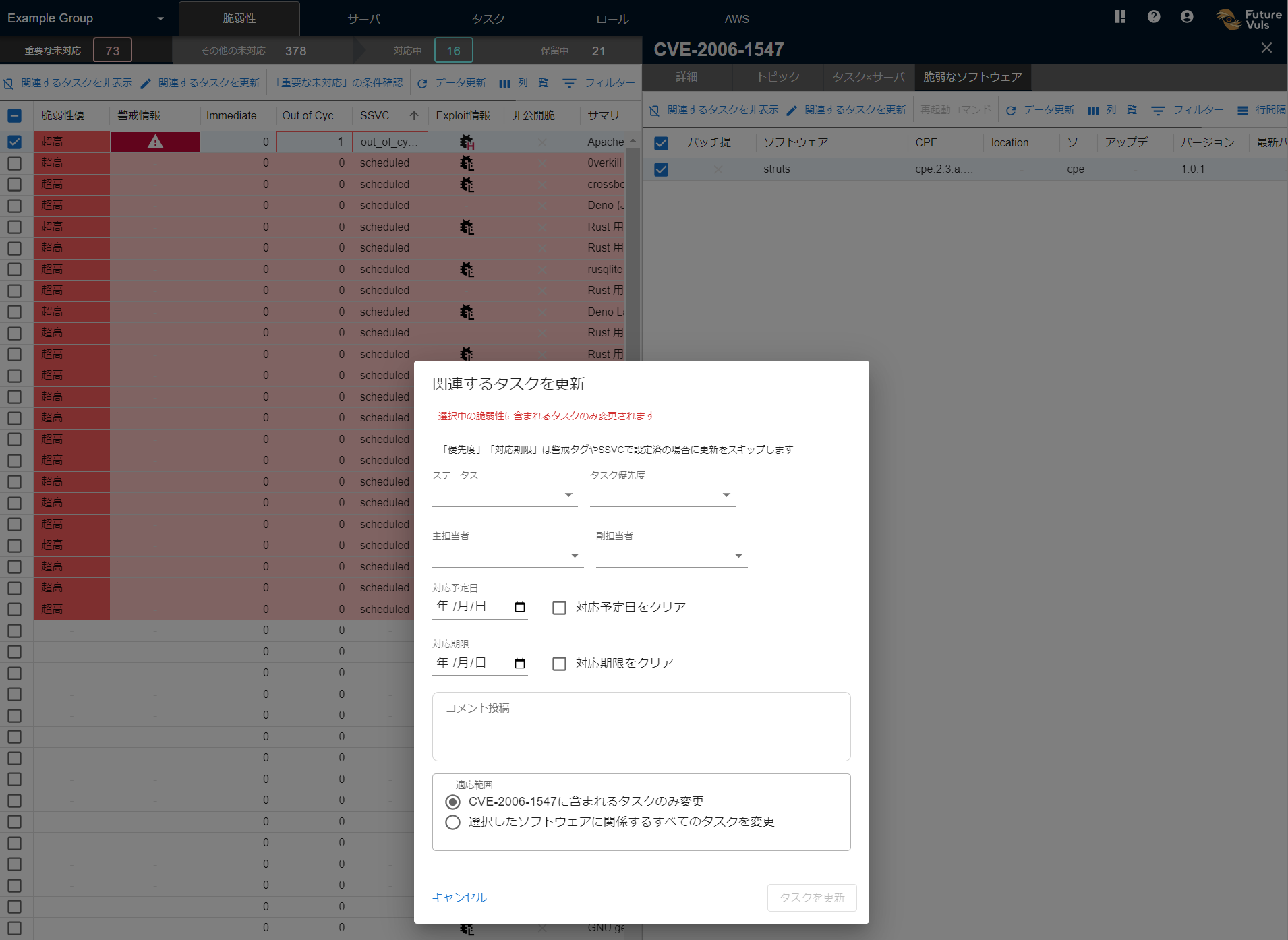

関連するタスクを更新#

ソフトウェアを複数選択して、そのソフトウェアに関連するタスクの一括更新できます。 サーバ配下のソフトウェアと脆弱性配下のソフトウェアでは一括更新時のオプションが異なります。

タスク一括更新の上限

タスクの一括更新の上限は1万件となっています。 1万件を超える場合は複数回に分けて更新して下さい。

サーバ一覧・ロール一覧の第2ペインからソフトウェアを開いた場合#

指定したサーバの、指定したソフトウェアに関連するタスクのみを更新します。

脆弱性一覧の第2ペインからソフトウェアを開いた場合#

以下のオプションを選択可能です。

- 指定したソフトウェアのタスクのうち、選択した脆弱性に関係するタスクのみを更新する

- 指定したソフトウェアに関係するすべてのタスクを更新する

ソフトウェア種別#

検知したソフトウェア(OS Package, Library Package, AWS Lambda Package, GitHub Package, Wordpress Package, Private Package)は脆弱性の有無に関わらず、すべて FutureVuls で確認できます。

また、 fast-root スキャンモード(デフォルト)でスキャンした場合、ソフトウェアの最新バージョンの確認もできます。

スキャンモードについてはこちらをご覧ください。

CPE は FutureVuls の画面で、手動で登録することにより管理できます。ソフトウェア種別は Private Package として登録されます。 FutureVuls では基本的に CPE を Formatted String 形式で表示しています(登録は URI 形式でも可能です)。

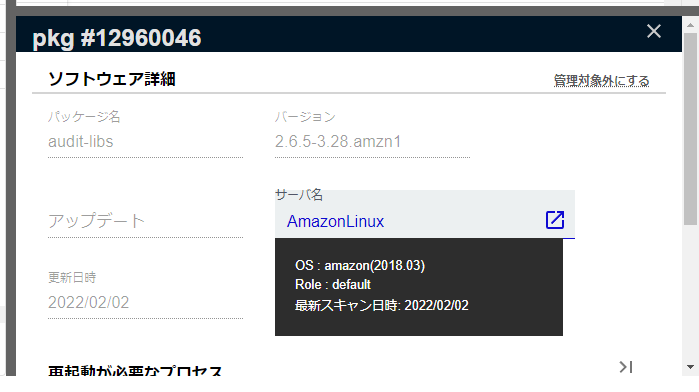

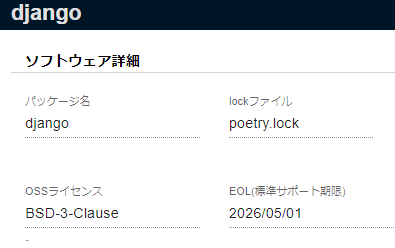

ソフトウェア詳細#

ソフトウェア詳細ではソフトウェアの詳細の確認、更新ができます。ソフトウェアの種類によって表示される項目が異なります。

ソフトウェア詳細では、以下の項目が表示されます。

| 項目 | 詳細 |

|---|---|

| 管理対象設定 | ソフトウェアの管理対象状況の表示 |

| OSSライセンス | ソフトウェアの OSS ライセンス情報を表示 |

| EOL | ソフトウェアの EOL(End of Life) 情報を表示 |

| マリシャスパッケージのソースURL | マリシャスパッケージが検知された場合はソースURLを表示 |

| CPE割り当て | CPE/PURLの割り当て の設定状況を表示 |

| PURL割り当て | CPE/PURLの割り当て の設定状況を表示 |

| ソフトウェアに関連する脆弱性・タスク | ソフトウェアに関連するCVE-IDとタスクを表示 |

ソフトウェアに PURL が自動割り当てされるスキャン方法

OSS ライセンス、EOL、マリシャスパッケージの検知のために、ソフトウェアに PURL が割り当てられている必要があります。( EOL は PURL 割り当てが不要の検知方法もあります。)

PURL が自動で割り当てられるソフトウェアは、以下の5つのスキャン方法で検知されたソフトウェアとなります。

- VulsスキャナによるLockfileを指定したスキャン

- Trivyでファイルシステム上のパスを指定したスキャン

- Lockfileのペーストスキャン

- コンテナイメージ内にインストールされた依存ライブラリをTrivyでスキャン

- アプリケーションのSBOMインポート

以下のスキャン方法で検知したソフトウェアについては、手動で PURL の割り当てが必要です。

- AWS環境の依存ライブラリをAmazon Inspectorでスキャン ※ 近日中に自動割り当て対象となります

- GitHub Security Alerts連携

- CPEスキャン ※ EOL 検知のみ必要な場合は、手動での PURL 割り当ては不要です。

管理対象設定#

ソフトウェアには管理対象設定ができます。

「管理対象を設定」で、特定のソフトウェアを管理対象外として設定できます。

管理対象外に設定されているソフトウェアについて、脆弱性及びサプライチェーンリスクが検知された場合以下の処理が自動で行われます:

脆弱性検知#

スキャン時に初めて検知された脆弱性のタスクと、タスクステータスが NEW のままになっている既存のタスクは、非表示済み(常に非表示)として作成されます。

既に作成済みでステータスが NEW 以外のタスクには影響しません。非表示のタスクは、タスクの詳細画面から非表示の解除が可能です。

脆弱性が見つかっても対応しない、かつアンインストールもできないソフトウェアがある場合、管理対象外に設定して、常に非表示にできます。

サプライチェーンリスク検知#

サプライチェーンリスクのステータスが CLOSED 以外のものは、自動的に RISK_ACCEPTED に遷移します。

ソフトウェア詳細 > EOL#

ソフトウェア詳細では EOL 情報を確認できます。 EOL の検知対象・方法の詳細については、こちらを参照してください。

※ RHEL Application Streams 以外の OS Package はサーバ詳細画面から EOL 情報を確認してください。

EOL 情報は定期的にデータを更新しています。最新情報を反映したい場合は、手動スキャンを実施してください。

EOL の延長サポートが存在する OS やソフトウェアに対して延長サポートを契約している場合には、 EOL の延長サポート期限を採用して検知できます。

ソフトウェア詳細 > OSSライセンス#

ソフトウェア詳細では OSS ライセンスの情報を確認できます。

PURL が割り当てられているソフトウェアに対し、Future Vuls 独自ロジックで OSS ライセンスの情報を収集します。

OSS ライセンス情報は定期的にデータが更新されます。 サーバのスキャン後に、ライセンス情報が表示されるまでは最大で2時間程度の時間がかかります。

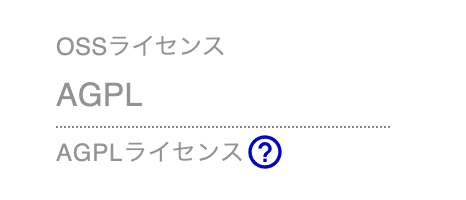

AGPL、GPLライセンス#

- ライセンス情報が AGPL、GPL に分類される場合はヘルプページへのリンクを表示します。

- ソースコードの公開が難しいサービス、アプリケーションを開発する際は、これらのライセンスを適用したライブラリを用いる場合注意が必要です。

- AGPL、GPL に分類されるライセンスは、ライブラリを利用する二次的著作物に関しても同じライセンスの適用を要求するコピーレフトと呼ばれる性質があります。

- また、下記の行動を許可することがライセンス条項に含まれています

- プログラムの動作を調べ、それを改変すること、そのためのソースコードへのアクセス

- 複製物の再頒布

- プログラムを改良し、改良を公衆にリリースする権利

- AGPL と GPL の主な違いは、コピーレフトおよび制約事項の適用条件です。

- AGPL 系: ネットワークを介したソフトウェアサービスの提供でも、ライセンス条項の適用を要求する

- GPL 系: ソフトウェアを頒布する場合は、ライセンス条項の適用を要求する。

- 各ライセンスの詳細、ライセンス条文はwww.gnu.orgで公開されています。

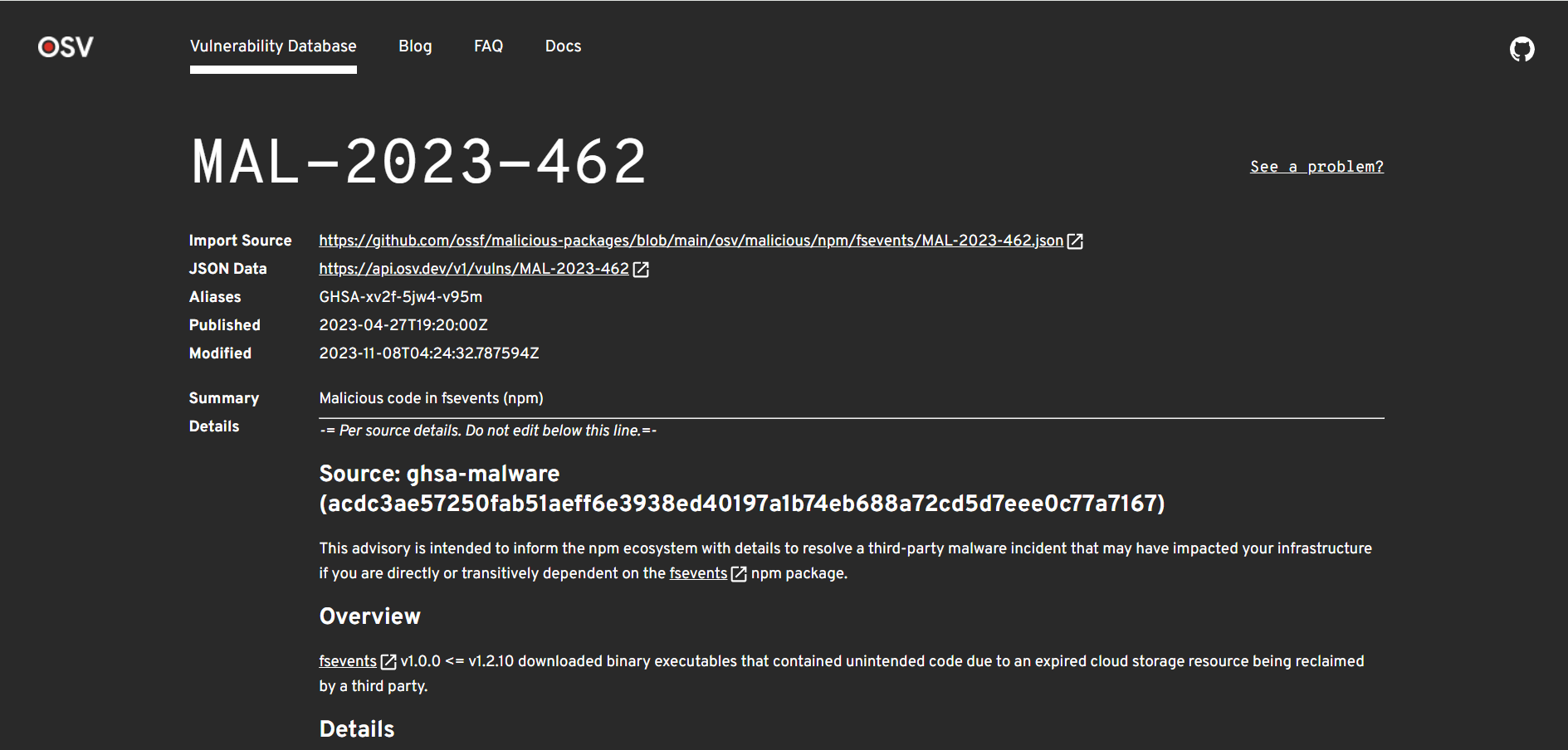

ソフトウェア詳細 > マリシャスパッケージ#

「マリシャスパッケージ」ではOSV(Open Source Vulnerability)が提供するマリシャスパッケージの情報を URL 経由で確認できます。

PURL が割り当てられているソフトウェアに対し、マリシャスパッケージの情報を確認できます。

マリシャスパッケージかどうかは定期実行でチェックしています。 そのため、サーバのスキャン実施からマリシャスパッケージであるかを判定されるまでに、最大で2時間程度の時間がかかります。

脆弱性タブの CVE-ID に MAL-○○ (MAL-ID) が表示されるケースについて

脆弱性タブ の「CVE ID」カラムに MAL-○○(例: MAL-2025-47141)という ID が表示される場合があります。

これは Amazon Inspector などがマリシャスパッケージとして検出した脆弱性 ID で、FutureVuls にそのまま取り込まれて表示されています。

この MAL-○○ は、本ページで説明している FutureVuls のマリシャスパッケージ検知機能(OSV の情報との突合)で検知されたものではありません。

マリシャスパッケージの情報ソース#

マリシャスパッケージ情報を管理している OpenSSF(OpenSourceSecurity Foundation)の「ossf / malicious-packages」や OSV が提供する「API」を情報源としています。