Dockerスキャン(ECR/GAR)#

コンテナのイメージ名を指定して、コンテナのイメージスキャンができます。 現在は、AWS, GCP の Artifact Registry に対応しています。

Amazon ECR を利用する場合、AWS外部連携の設定が必要です。 スキャン対象については対応環境を参照してください。

また、GCP Artifact Registry を利用する場合、GCP外部連携の設定が必要です。

Amazon ECRのスキャン#

ECR のスキャンをする場合は、あらかじめ AWS の認証情報を設定する必要があります。 外部連携 AWS 認証設定を参照して、AWS の認証情報を登録してください。

必要な IAM Policy

Amazon ECR イメージスキャン設定が拡張スキャンの場合で、「2023-3-29リリース」より以前に AWS 認証設定を行った場合は、更新が必要です。

FutureVulsで利用するポリシーを参照し、 FutureVulsAssumeRole の IAM Policy に Action として inspector2:ListCoverage と inspector2:ListFindings を追加してください。

連携されるスキャン結果

Amazon ECR のスキャン結果は、ステータスが ACTIVE である脆弱性のみ FutureVuls に連携されます(SUPPRESSED、 CLOSED は連携しない)

AWSでの設定#

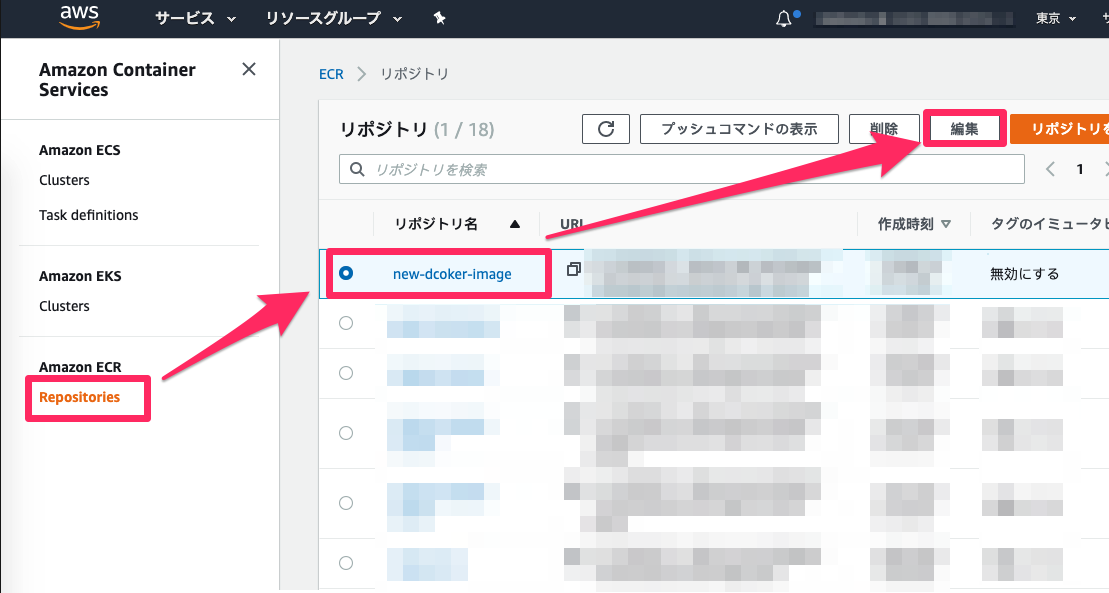

まず、Docker Image を ECR に登録します。 Docker Image を選択し、編集をクリックします。

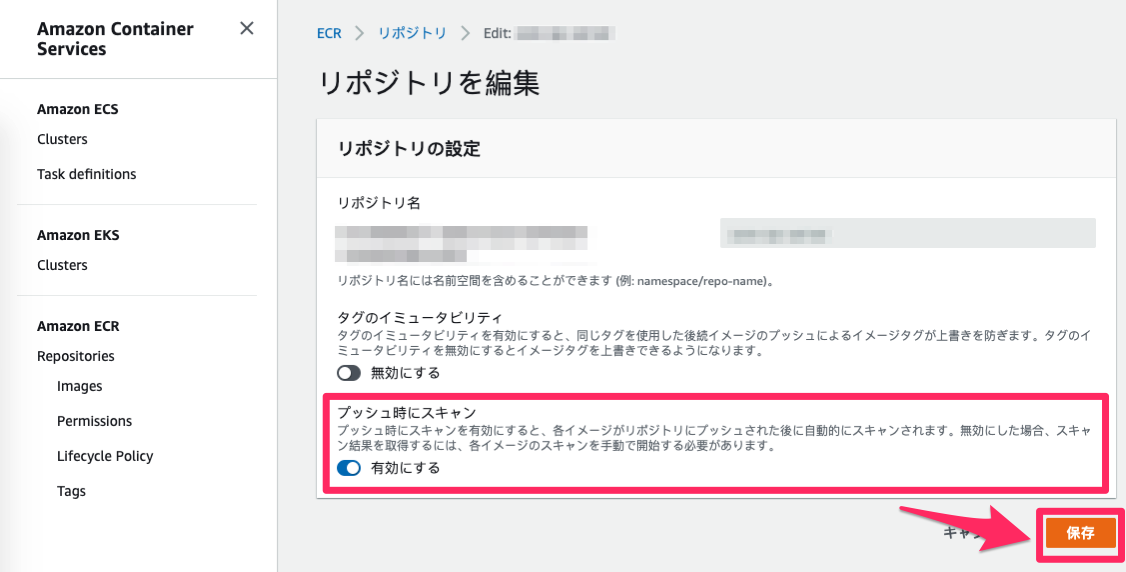

push 時に自動でスキャンが実行されるように設定します。

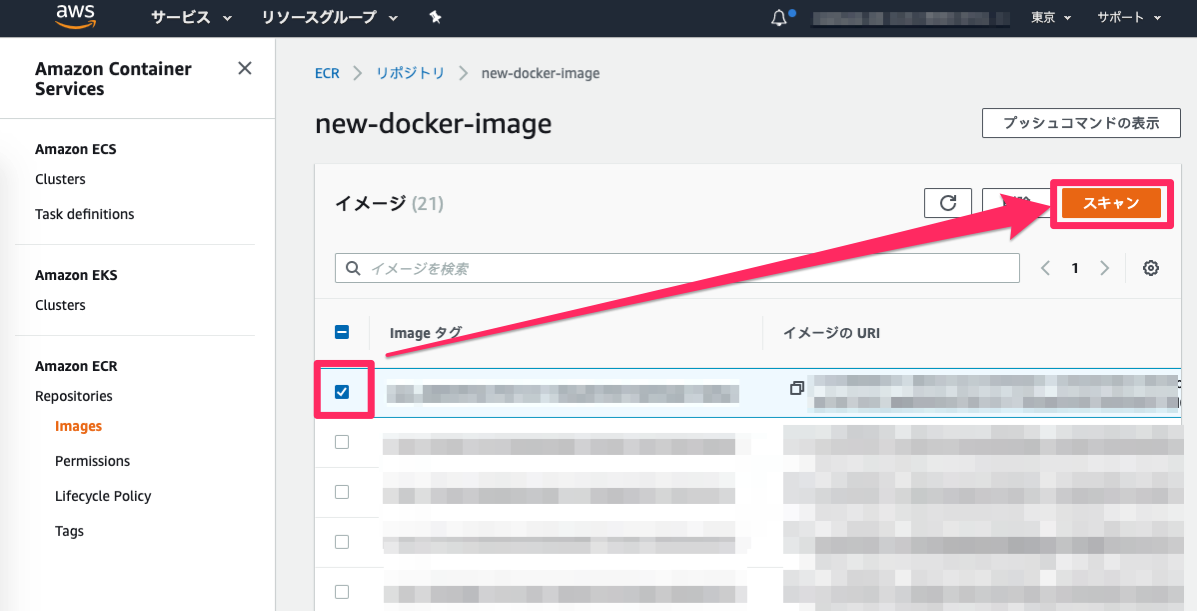

すでに push 済みの Docker Image をスキャンする場合は、個別に image を選択してスキャンする。

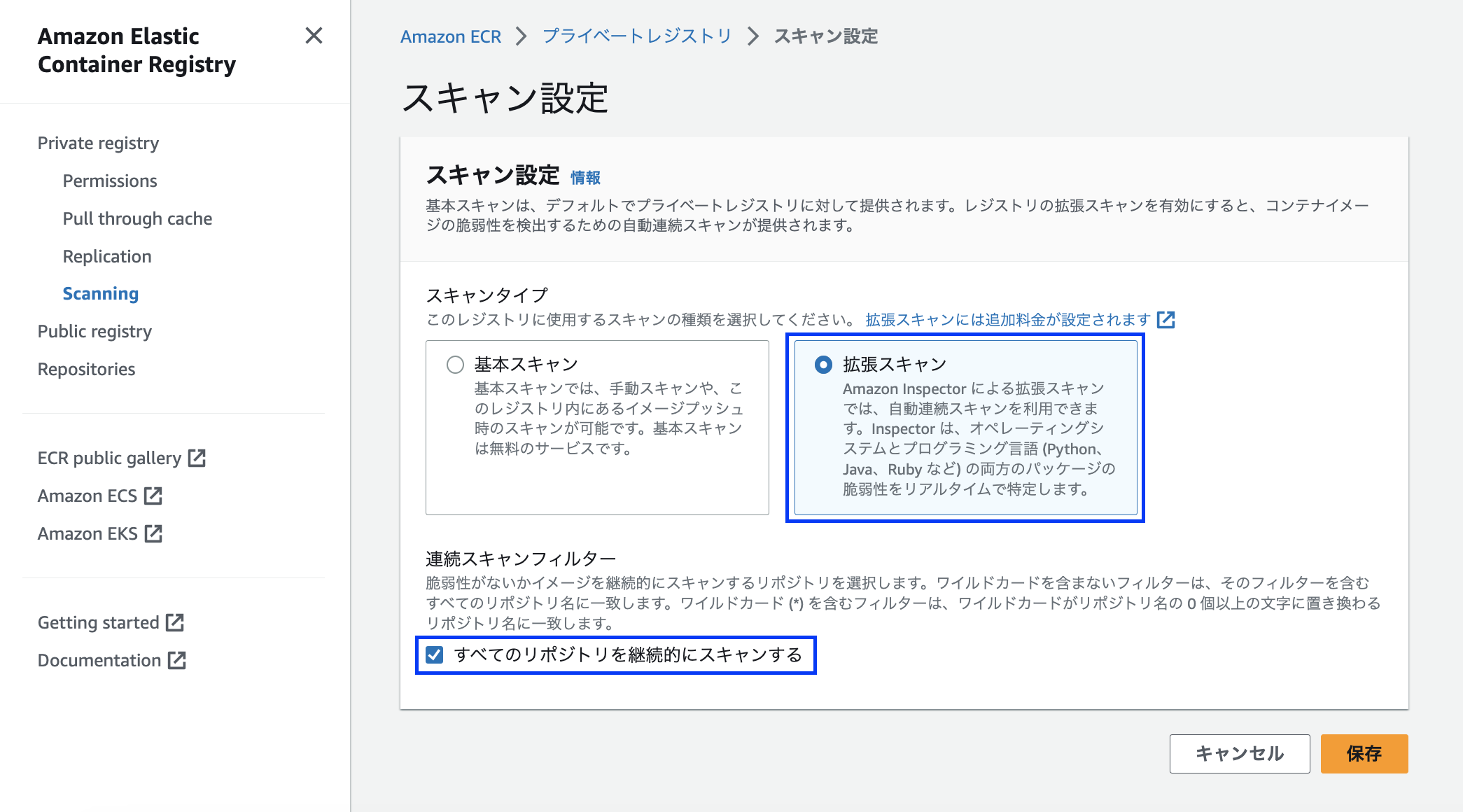

(Optional) 拡張スキャン設定#

FutureVuls では正確かつ包括的な脆弱性検知のため、Amazon Inspectorによる拡張スキャンの利用を推奨します。

拡張スキャンを利用すると、基本スキャンに比べて以下のようなメリットが得られます。

- 継続的なスキャン: イメージをプッシュしなくても、新しい脆弱性が発見された際に自動で再スキャンされます

- 最新の脆弱性情報: 常に最新の脆弱性データベースに基づいた検知結果が得られます

- アプリケーションライブラリの検知: OS に加えて、アプリケーションライブラリの脆弱性を検知できます

- 統一的な管理: EC2、Lambda、ECR を同じ Inspector2 で一元管理できます

- SBOM Export 連携: Inspector2 の SBOM Export 機能と連携することで、ソフトウェア構成の可視化も可能です

拡張スキャンについて、詳細は AWS 公式ドキュメント: Amazon ECR で OS とプログラミング言語のパッケージの脆弱性を調べるためのイメージのスキャン 等を参照してください。

(Optional) Amazon Inspector SBOMのインポート#

Amazon Inspector の SBOM Export 機能を利用することで、脆弱性の有無にかかわらず、ECR イメージ内の OS パッケージやアプリケーションライブラリを網羅的に把握できます。 これにより、EOL 管理やライセンス管理などのソフトウェアサプライチェーンリスク管理が可能になります。

詳細はAmazon Inspector SBOMのインポートを参照してください。

FutureVuls上でのイメージの登録#

ECR での設定完了後、FutureVuls 上でコンテナイメージを登録します。

- サーバ > サーバ追加 > コンテナレジストリ連携(ECR)から、グループの認証情報に紐付くリポジトリの一覧が表示されます。

- 登録したいリポジトリを(複数)選択後、それぞれのリポジトリについて最新タグを使用するかを選択し、最新タグを使用しない場合はタグ名を入力します。

スキャンの実行#

- イメージの登録が完了すると、サーバの詳細タブに「手動スキャン」ボタンが表示されます。

- スキャンが実行されると、通常のサーバと同じように脆弱性やタスクが作成されます。

- Amazon Inspector SBOMのインポートの設定をした場合の、SBOM インポートの実行手順はこちらを参照してください。

FutureVuls の検知フローとトラブルシューティング

検知フロー

ECR イメージの脆弱性検知は以下の順序で実行されます:

- 拡張スキャン (Inspector2 Enhanced Scanning) を優先的に使用(継続スキャンによる最新の脆弱性情報を取得)

- Inspector2 で結果が取得できない場合、基本スキャン (ECR Basic Scanning) にフォールバック

- 両方で結果が取得できない場合はエラー

トラブルシューティング

脆弱性が検知されない場合は、以下をご確認ください。

- リポジトリ名: FutureVuls に登録したリポジトリ名が正しいか確認してください。

- スキャン設定の有効化: 拡張スキャン (Inspector2 Enhanced Scanning) または 基本スキャン (ECR Basic Scanning) のいずれかが有効になっているか確認してください。

-

IAM 権限: FutureVuls に登録した AWS 認証情報に以下の権限があるか確認してください。

- 基本スキャンの場合:

ecr:DescribeImageScanFindings - 拡張スキャンの場合:

inspector2:ListFindings

- 基本スキャンの場合:

-

スキャン対象期間: Inspector2 はプッシュから一定期間経過したイメージを自動的にスキャン対象外(

SCAN_ELIGIBILITY_EXPIRED)にします。- AWS CLI で確認:

aws inspector2 list-coverage --filter-criteria '{"resourceType":[{"comparison":"EQUALS","value":"AWS_ECR_CONTAINER_IMAGE"}],"ecrRepositoryName":[{"comparison":"EQUALS","value":"リポジトリ名"}]}' --query 'coveredResources[*].{status:scanStatus.statusCode,reason:scanStatus.reason}'

- AWS CLI で確認:

GCP GARのスキャン#

GCP Artifact Registry に登録しているイメージをスキャンをする場合は、あらかじめ GCP の認証情報を設定する必要があります。 外部連携 GCP 認証設定を参照して、GCP の認証情報を登録してください。

Container Registry からの移行案内

GCP の Container Registry サポート終了に伴い、FutureVuls では Container Registry のイメージのサポートを終了しています。 Artifact Registry への移行をお勧めします。 詳細は、Google Cloudの公式アナウンスメントをご参照ください。

GCPでの設定#

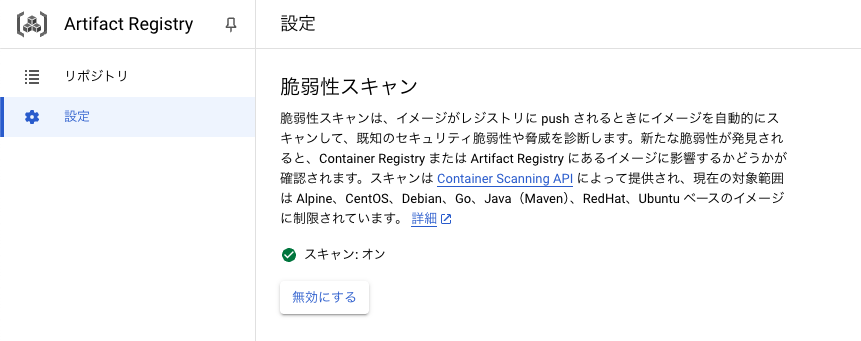

Artifact Registry の設定で、脆弱性スキャンを有効にします。

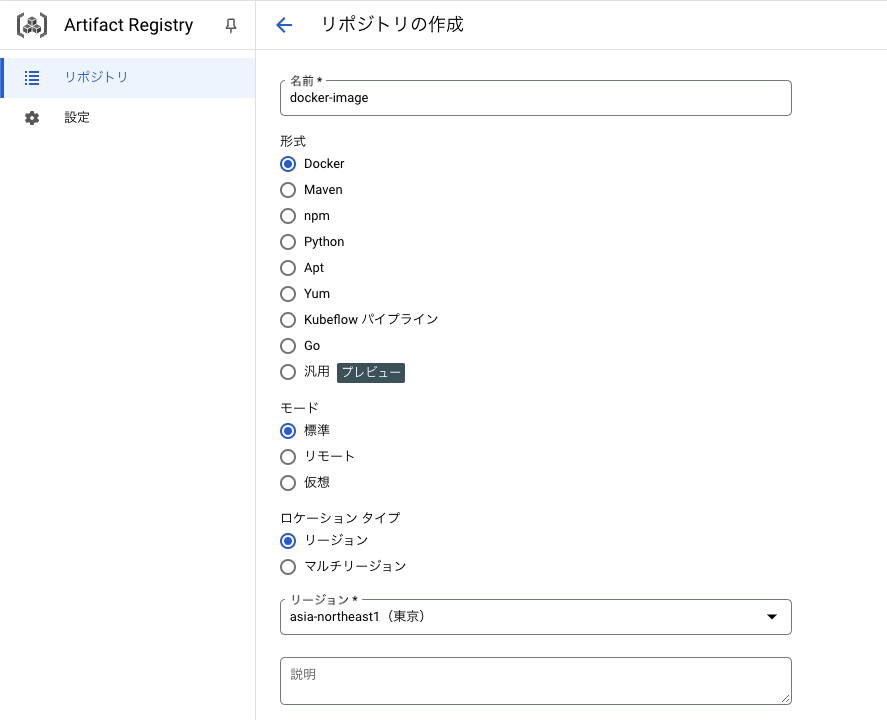

Docker 形式のリポジトリを作成します。

作成したリポジトリ内にスキャンしたいイメージを登録します。 下図のように Container Analysis が脆弱性を検知していれば準備は完了です(初回検知まで時間を要する場合があります)

FutureVuls上でのイメージの登録#

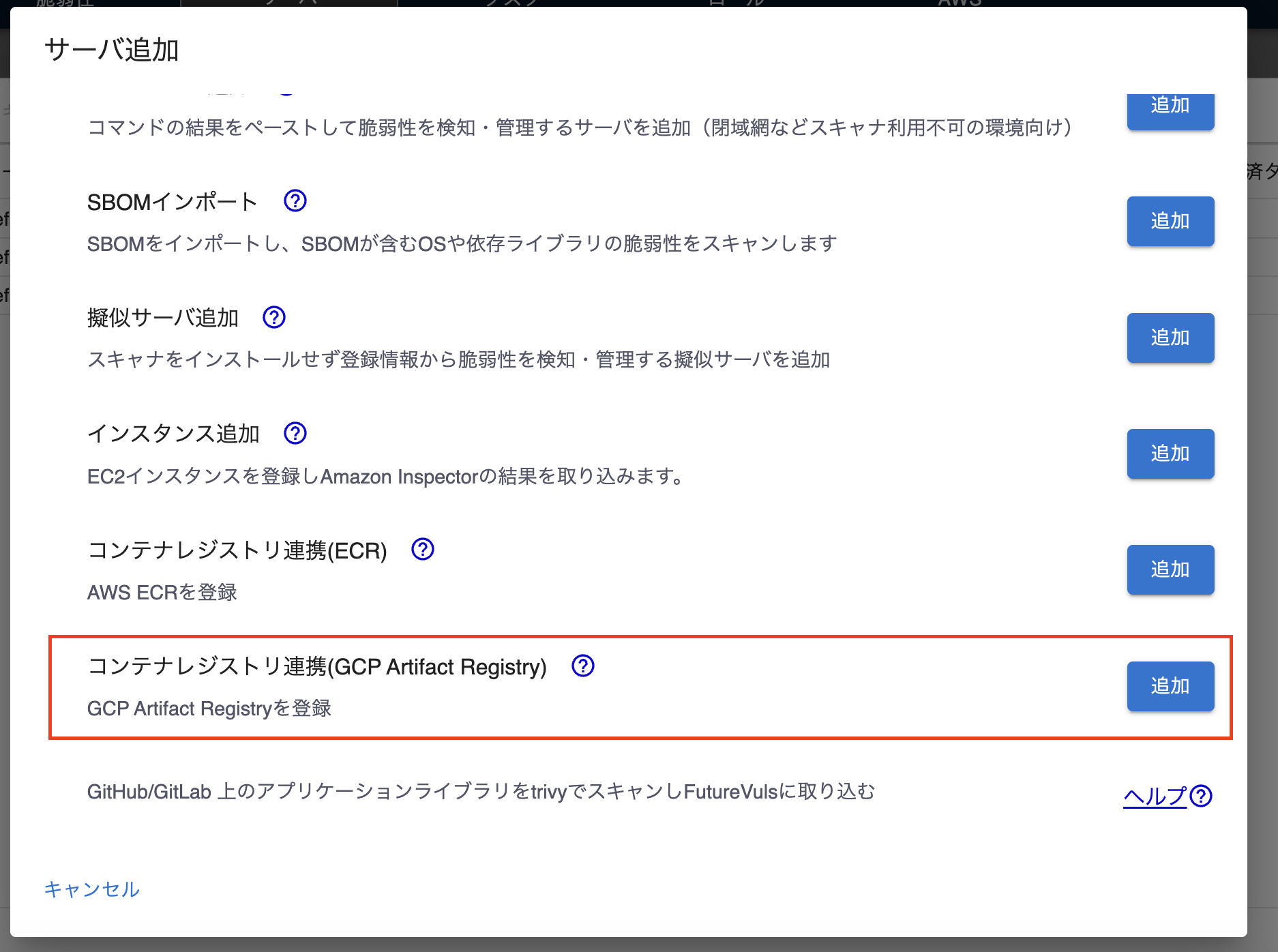

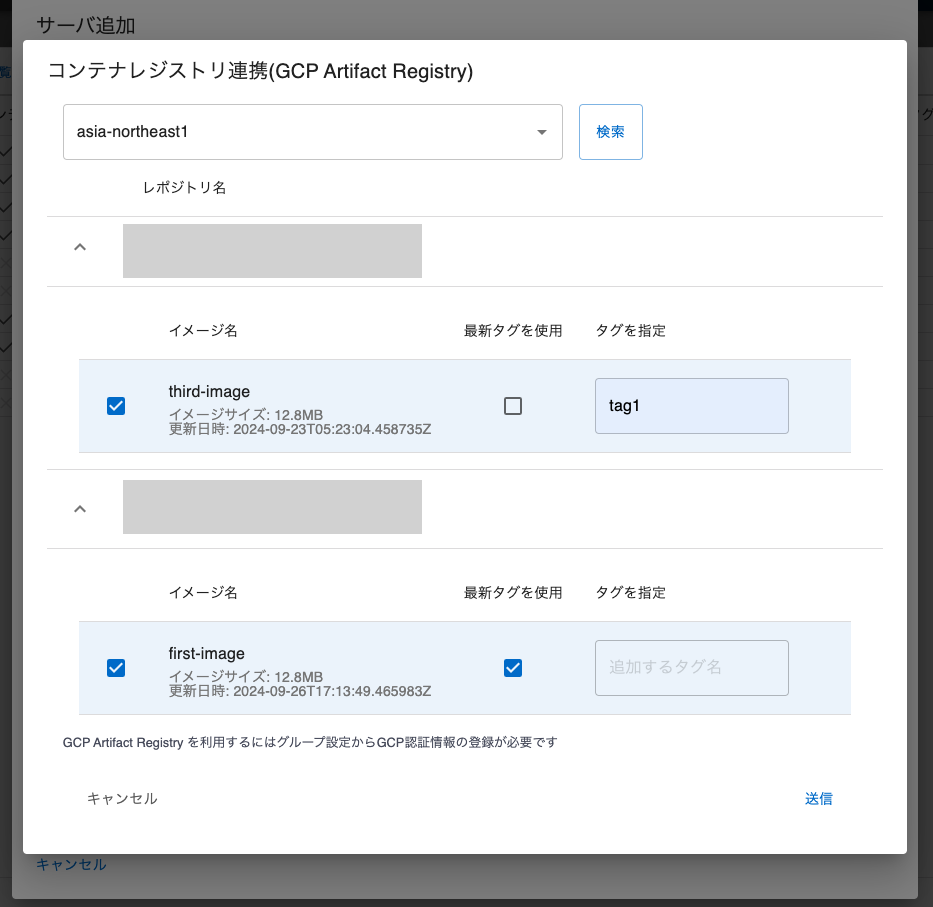

Artifact Registry の設定完了後、FutureVuls 上でコンテナイメージを登録します。 こちらの操作を開始するには、グループ設定から GCP連携の設定 を完了しておく必要があります。

-

サーバ > サーバ追加 > コンテナレジストリ連携を選択します

-

登録したいイメージを(複数)選択します

- 「最新タグ」にチェックを入れた場合、更新日時が最も新しいタグのイメージをスキャンします

- 「最新タグ」のチェックを外し、タグを指定した場合、常に指定したタグ名のイメージをスキャンします

スキャンの実行#

イメージの登録が完了すると、サーバの詳細タブに「手動スキャン」ボタンが表示されます。 スキャンが実行されると、通常のサーバと同じように脆弱性やタスクが作成されます。